Jak wykonać test penetracyjny? Case study na przykładzie skanera podatności NESSUS

W ostatnich latach na popularności zyskało złośliwe oprogramowanie typu ransomware. Do najpopularniejszych należy WannaCry. To groźne oprogramowane może zaszyfrować dyski twoich maszyn i żądać okupu za deszyfrator. Taka właśnie sytuacja spotkała wiele firm w roku 2017, kiedy zainfekowane zostało ponad 300 000 komputerów w 99 krajach. Okupu żądano w 28 językach w tym w polskim. WannaCry wykorzystuje exploit o nazwie EternalBlue do atakowania systemów Windows.

W ostatnich latach na popularności zyskało złośliwe oprogramowanie typu ransomware. Do najpopularniejszych należy WannaCry. To groźne oprogramowane może zaszyfrować dyski twoich maszyn i żądać okupu za deszyfrator. Taka właśnie sytuacja spotkała wiele firm w roku 2017, kiedy zainfekowane zostało ponad 300 000 komputerów w 99 krajach. Okupu żądano w 28 językach w tym w polskim. WannaCry wykorzystuje exploit o nazwie EternalBlue do atakowania systemów Windows.

W ataku ucierpiały takie firmy jak Telefonica, Fedex, Deutsche Bahn, brytyjska służba zdrowia i wiele innych. W samej Rosji zainfekowanych zostało ponad 1000 komputerów w ministerstwie spraw wewnętrznych, agencji zarządzania sytuacjami kryzysowymi oraz przedsiębiorstwie telekomunikacyjnym MegaFon. Do dzisiaj zdarzają się takie incydenty. Mimo iż dostawcy oprogramowania wypuszczają aktualizacje, do dzisiaj zdarzają się takie incydenty. Exploity są modyfikowane i wciąż są aktualnym zagrożeniem.

Cyberataki zdarzają się od dawna. Nie pozwól alby twoje urządzenia stały się częścią botnetu. Jeden z najpopularniejszych ataków DDoS w historii odbył się w 2016 roku za sprawą armii botów Sieć botnetów zbudowana została w oparciu o szkodliwy malware o nazwie Mirai (z japońskiego przyszłość). Nie zabezpieczone urządzenia Internetu rzeczy oparte o system Linux, zostały zainfekowane na dużą skalę przez Mirai.

Następnie szukały podobnych urządzeń w sieci żeby powiększyć liczbę botów. Liczba urządzeń stale rosła i czekała na instrukcje. 21 października 2016 roku zostały użyte w ataku DDoS na infrastrukturę DNS firmy Dyn, która w konsekwencji została przeciążona i odmówiła działania. W Stanach Zjednoczonych zostały odcięte globalne serwisy internetowe takie jak PayPal, Netflix, Spotify, Reddit czy The New York Times. Więcej na ten temat przeczytasz pod linkiem Cyberatak na Dyn.

Na temat podatności LOG4SHELL głośno było pod koniec roku 2021. Wtedy ujawniono lukę w bibliotece LOG4J, która to pozwalała na zdalne wykonywanie kodu, przekierowanie zapytania za pomocą protokołu LDAP do przygotowanego exploita, a w konsekwencji przejęcie maszyny. Więcej na ten temat możesz przeczytać w artykule pod linkiem LOG4SHELL.

Powyższe przykłady pokazują jak ważną rolę spełnia świadomość administratorów, odnośnie prawidłowego zabezpieczenia oraz ciągłego audytowania infrastruktury IT. Niemalże codziennie w Internecie publikowane są informacje odnośnie nowo wykrytych podatności w oprogramowaniu przeróżnych producentów.

Nessus jest jednym z najpopularniejszych narzędzi wspierających administratorów IT. Jeśli zastanawiasz się jak Nessus może pomóc w Twoich codziennych obowiązkach w dziale IT, przeczytaj dalszą część artykułu.

Test penetracyjny krok po kroku

Oprogramowanie skanera możesz pobrać ze strony producenta www.tenable.com. Wersja bezpłatna czyli Essentials pozwala na sprawdzenie narzędzia i wykonanie do 16 skanów konkretnych adresów IP. Jeśli zdecydujesz się na zakup, dostępne są dwie wersje Profesional (dla PenTesterów i praktyków bezpieczeństwa) oraz Expert (dla developerów i wymienionych wcześniej).

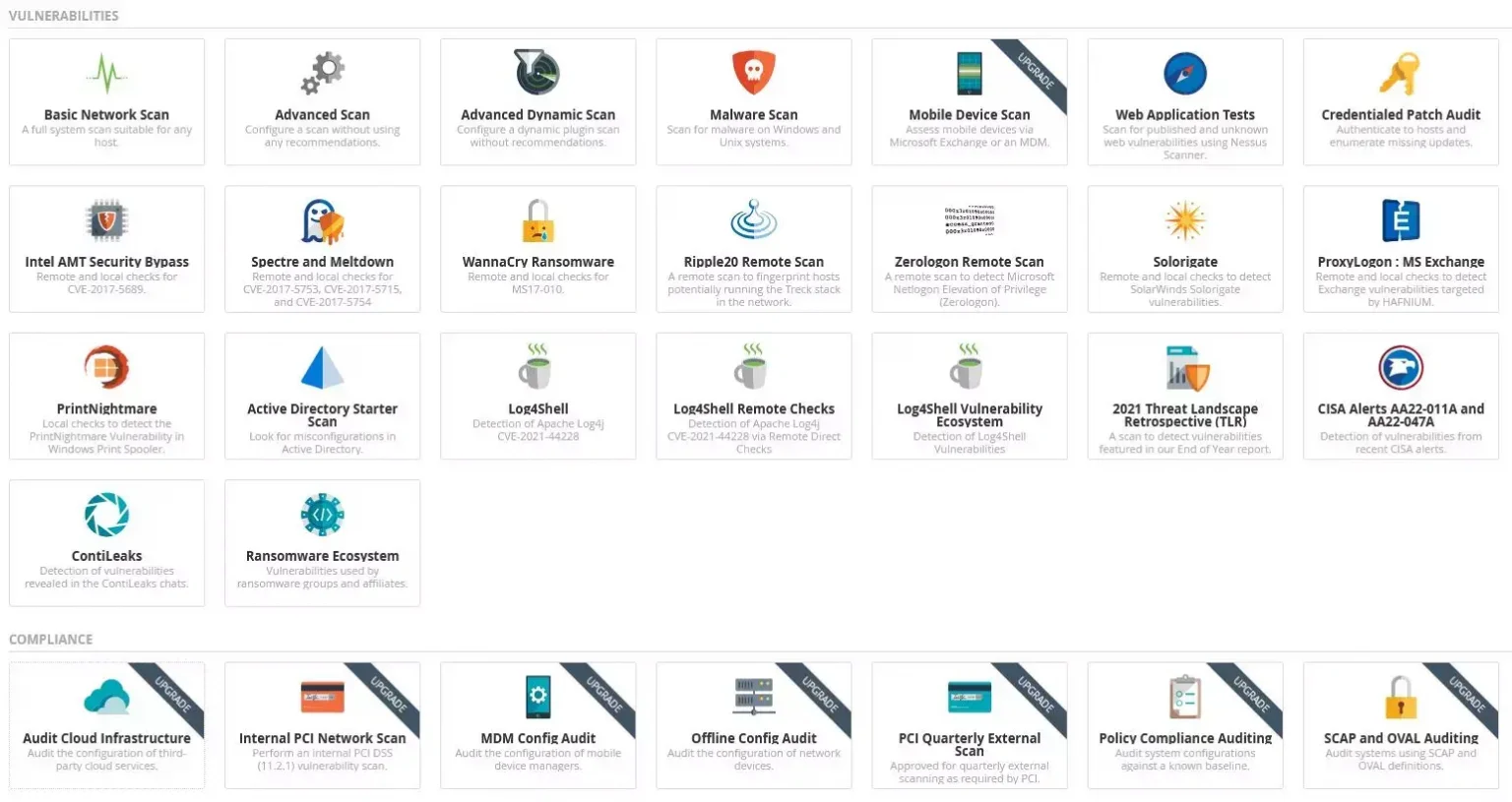

Nessus dostarcza 22 skany podstawowe (bezpłatne) oraz 8 po wykupieni licencji. Do najciekawszych należą: skan urządzeń mobilnych, audyt chmury czy konfiguracji MDMa.

Możliwości skanera Nessus w kafelkach

Po wybraniu dowolnego typu skanu masz możliwość wprowadzenia podstawowych danych takich jak zakres skanowanych adresów IP, nazwy czy opis. Możesz określić w jaki sposób i w jakim zakresie będą wykrywane hosty, skanowane porty i serwisy.

Możesz określić zakres raportu końcowego oraz w zakładce „zaawansowane” zadeklarować zachowania skanera w przypadkach szczególnych. Możesz podejrzeć z jakich pluginów będzie korzystał skaner i dodać hasła dostępowe do skanowanych hostów. Powyżej znajdziesz ikony z wybranymi typami skanów do wyboru.

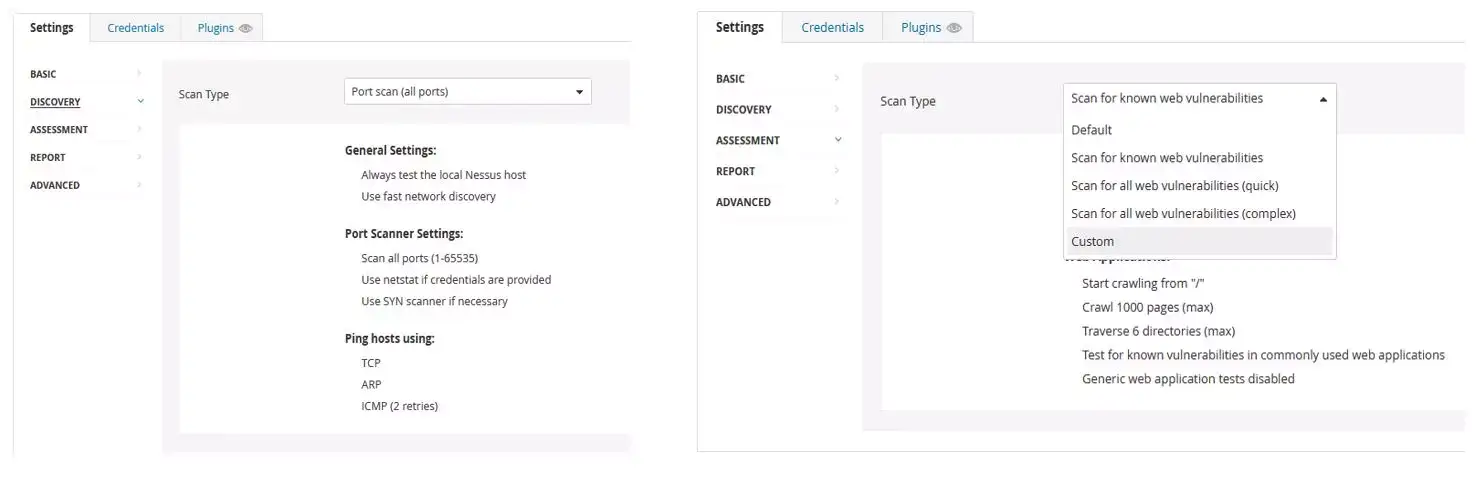

Istotne ustawienia dla skanu:

Ustawienia szczegółowe skanera

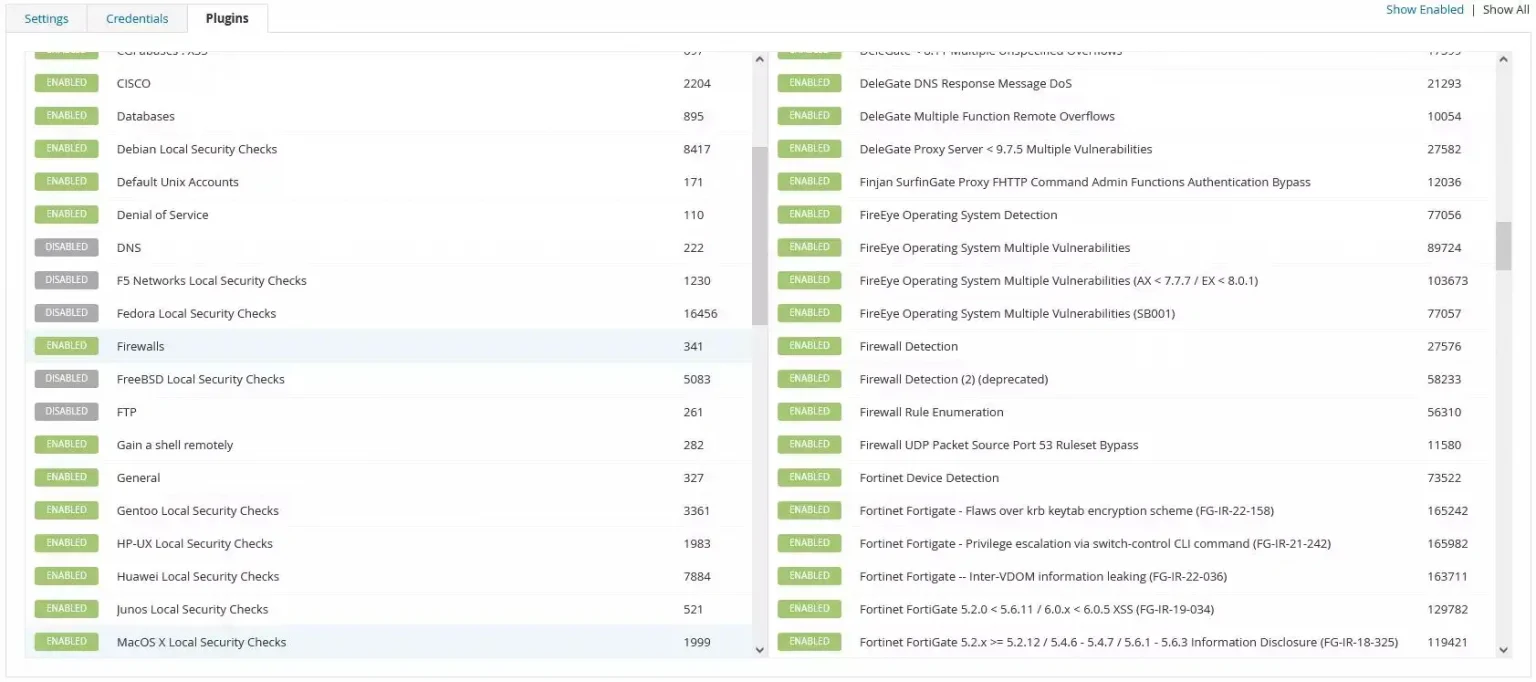

Poniżej przedstawiam listę pluginów dla konkretnych podatności. Tutaj możesz prześledzić jakie rodzaje podatności są zaimplementowane oraz wykorzystane do sprawdzenia obiektu. Możesz również odznaczyć te, które akurat nie są istotne, dzięki czemu skan będzie krótszy:

Zasoby skanera – pluginy

Jak interpretować wyniki pentestu? Wykrywanie podatności w praktyce

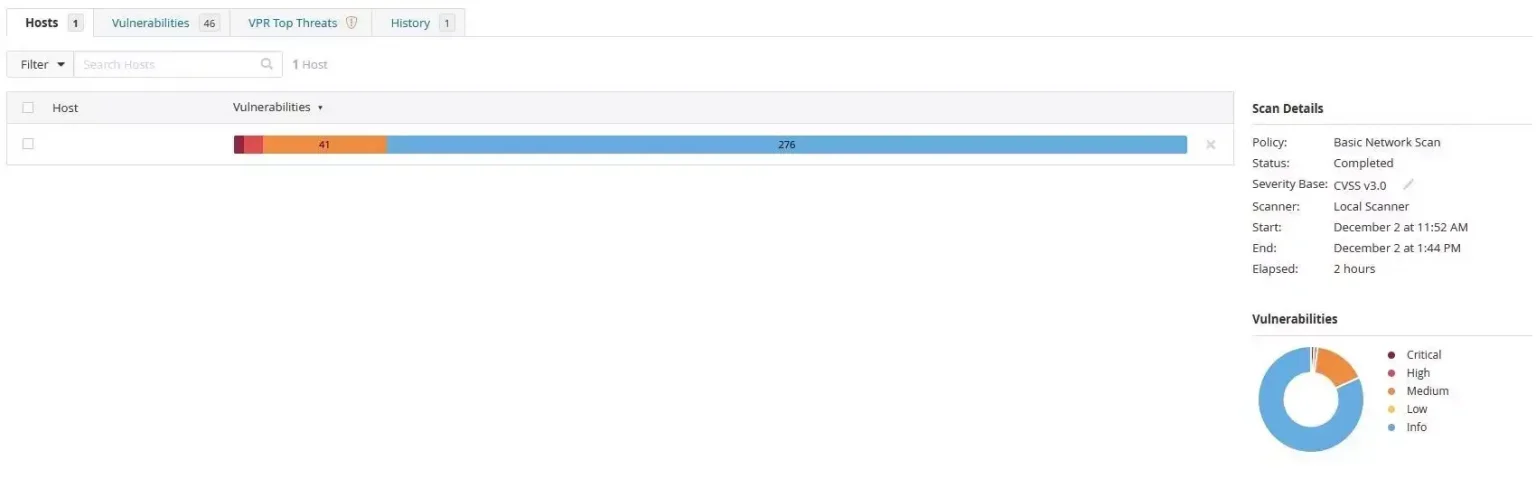

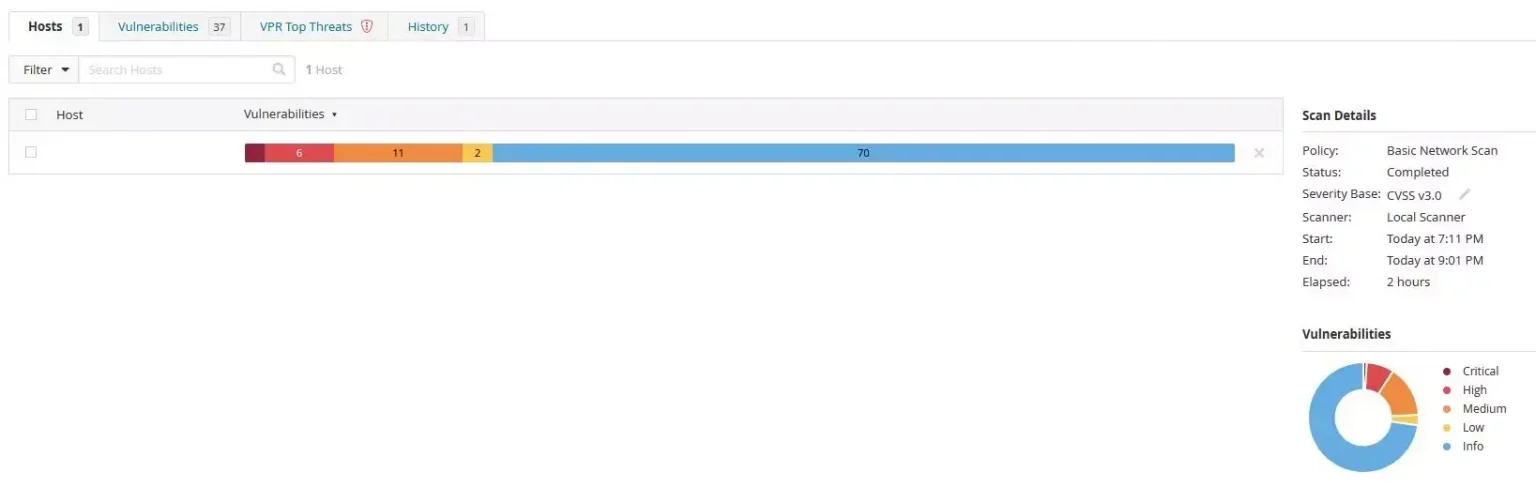

Rezultat skanu podstawowego przedstawia wszystkie znalezione (zgodnie ze skonfigurowanymi ustawieniami) podatności i informacje na temat skanowanego obiektu. W tym przypadku jest to adres publiczny routera FortiGate skanowany bez uwierzytelnienia, z Internetu.

Rezultat skanu routera FortiGate bez uwierzytelnienia

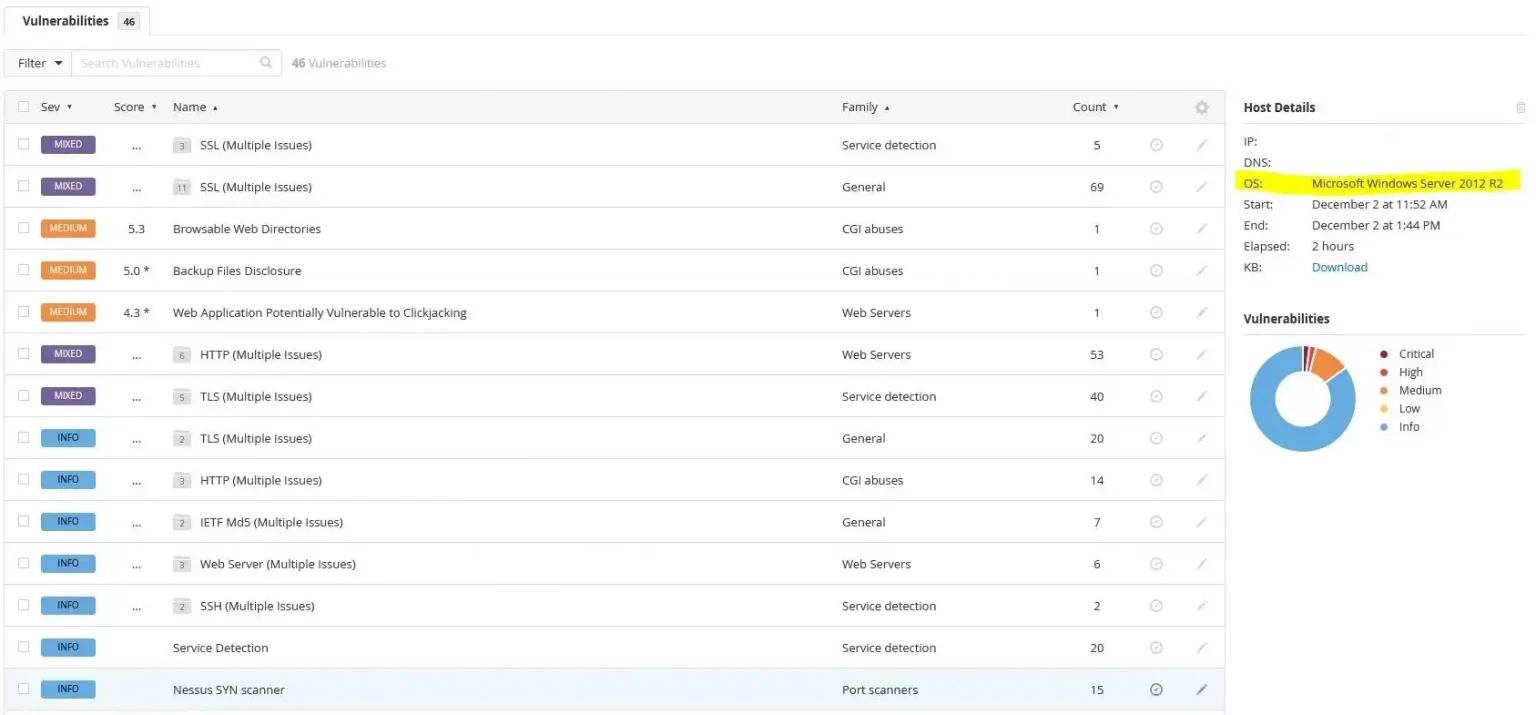

Po rozwinięciu paska widoczne są szczegóły w formie listy:

Lista podatności wykrytych przez skaner

Zaznaczony na żółto system operacyjny wskazuje na Server Windows 2012, ponieważ na ruterze skonfigurowane jest przekierowanie do tej maszyny w odpowiedniej podsieci.

Inny rezultat skanu zaawansowanego routera z uwierzytelnieniem po SSH, FortiGate:

Rezultat skanu routera FortiGate z uwierzytelnieniem

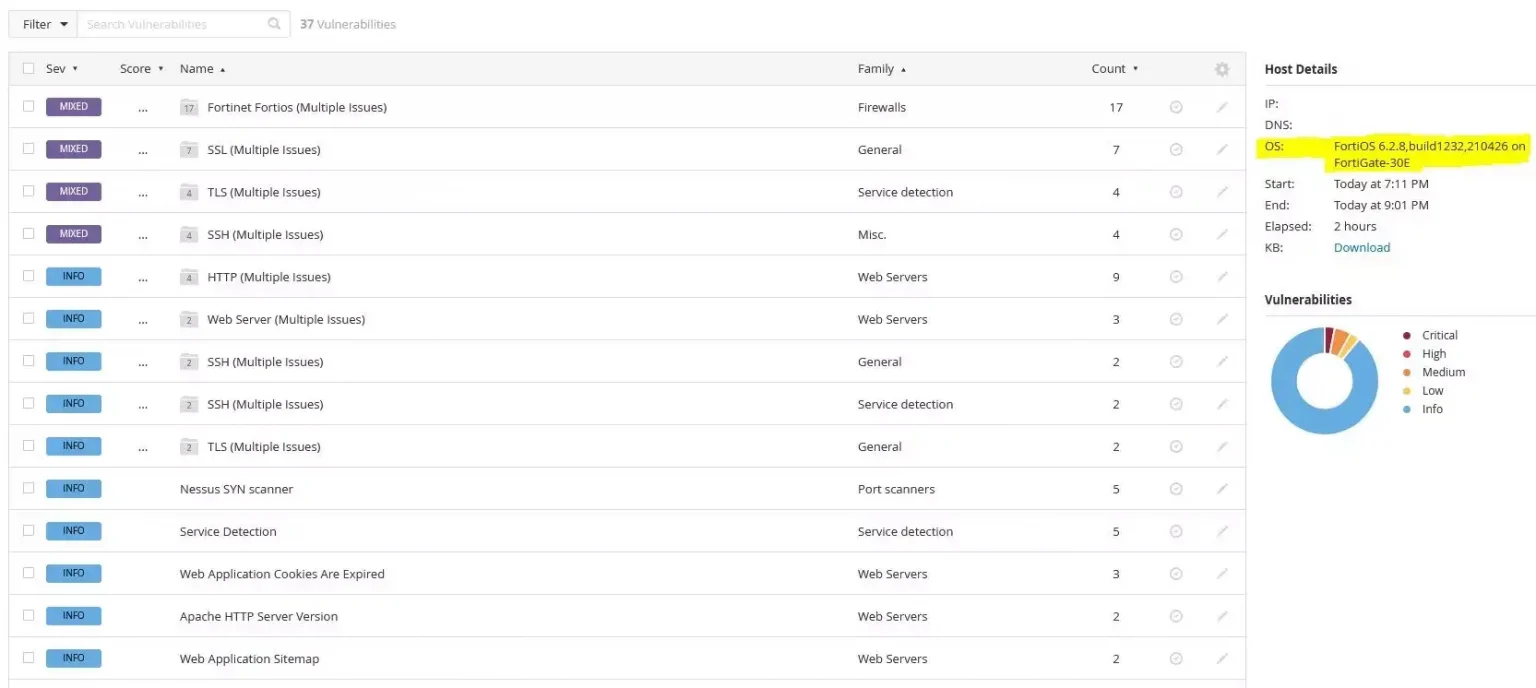

Wchodząc dalej w szczegóły rezultatu skanowania otrzymujemy informacje na temat urządzenia oraz podatności które należy sprawdzić i wyeliminować.

Zbiorcza lista podatności wykrytych przez skaner

Wybieram, pierwszy z góry – MIXED – Fortinet Fortios (Multiple Issues) z rodziny Firewalls:

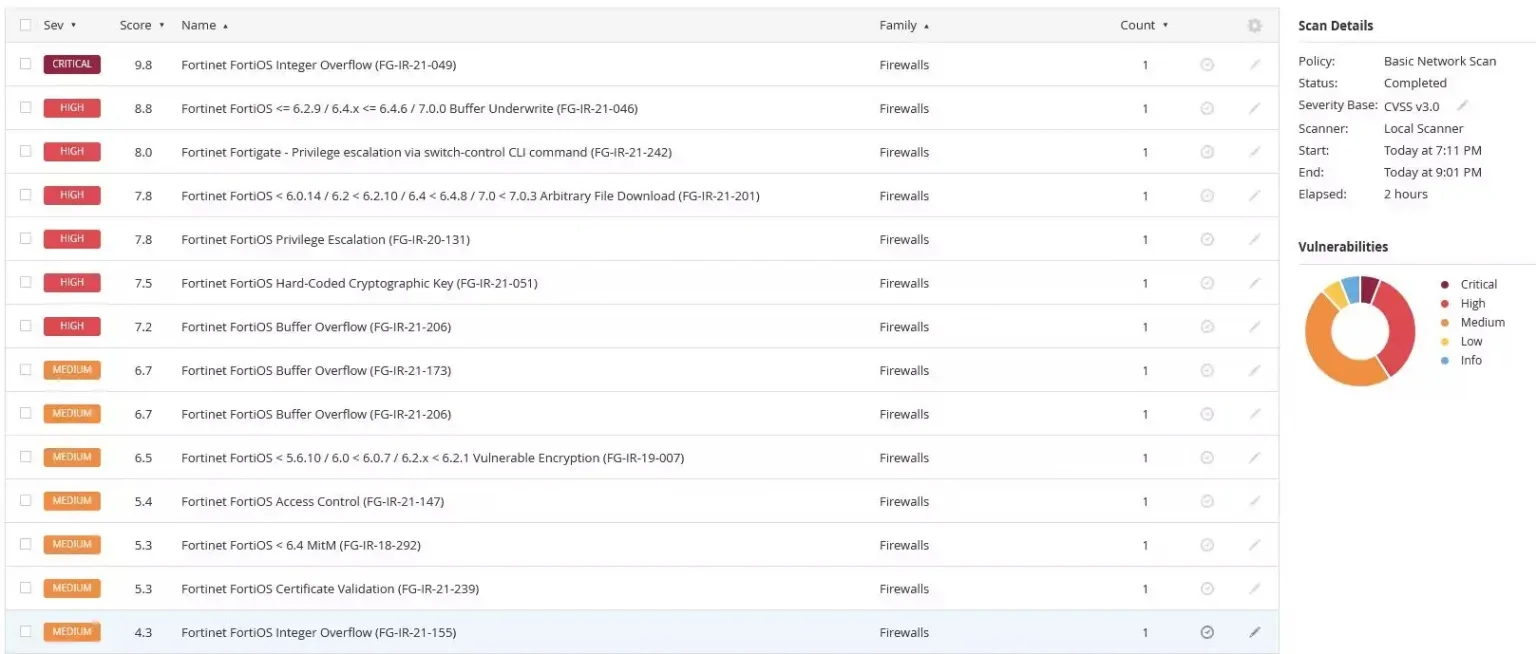

Szczegółowa lista podatności wykrytych przez skaner

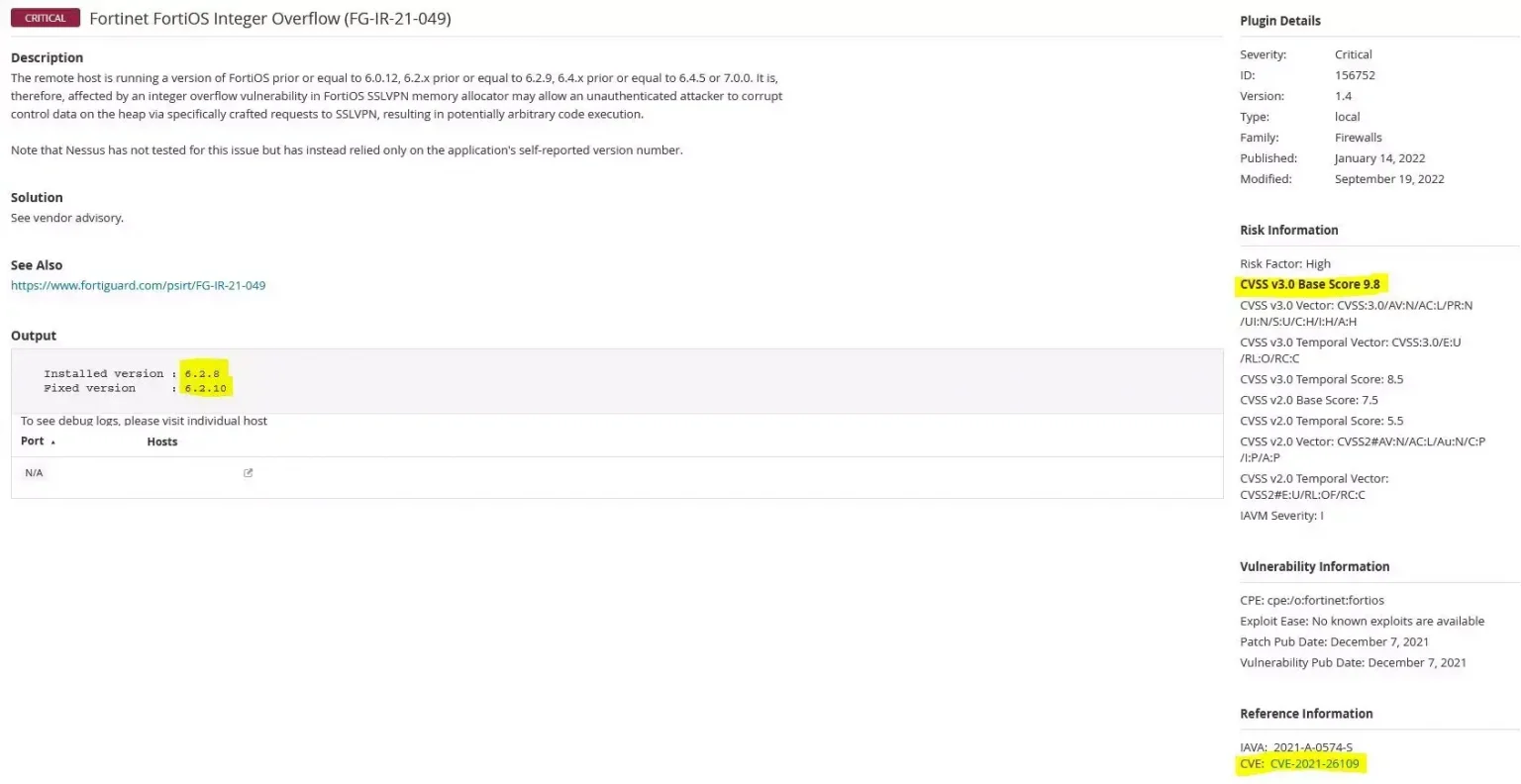

Szczegółowy opis podatności krytycznej przedstawiany przez Nessus:

Szczegółowy opis znalezionej podatności wraz z rekomendacjami

Na żółto zaznaczone najważniejsze informacje:

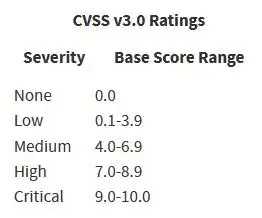

- CVSS v3 Base Score 9,8 – czyli Common Vulnerability Scoring System (CVSS) wersja 3 :

- Aktualnie zainstalowana wersja FortiOS 6.2.8 oraz rekomendacja wersji 6.2.10 załatanej.

- CVE: CVE-2021-26109 – z linkiem do opisu podatności.

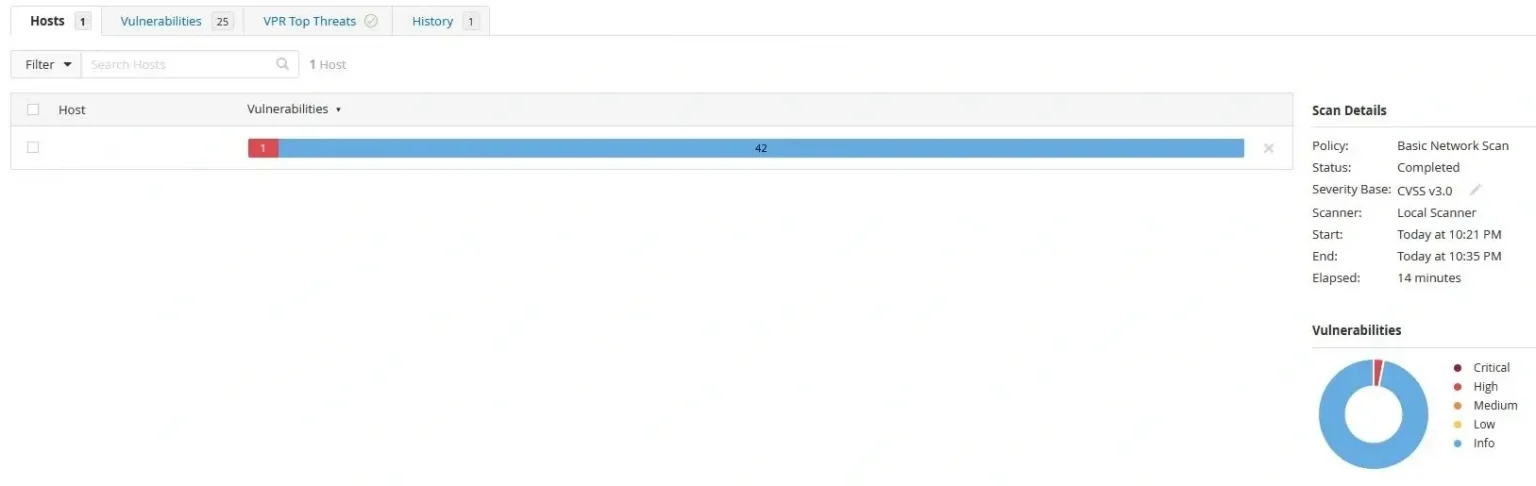

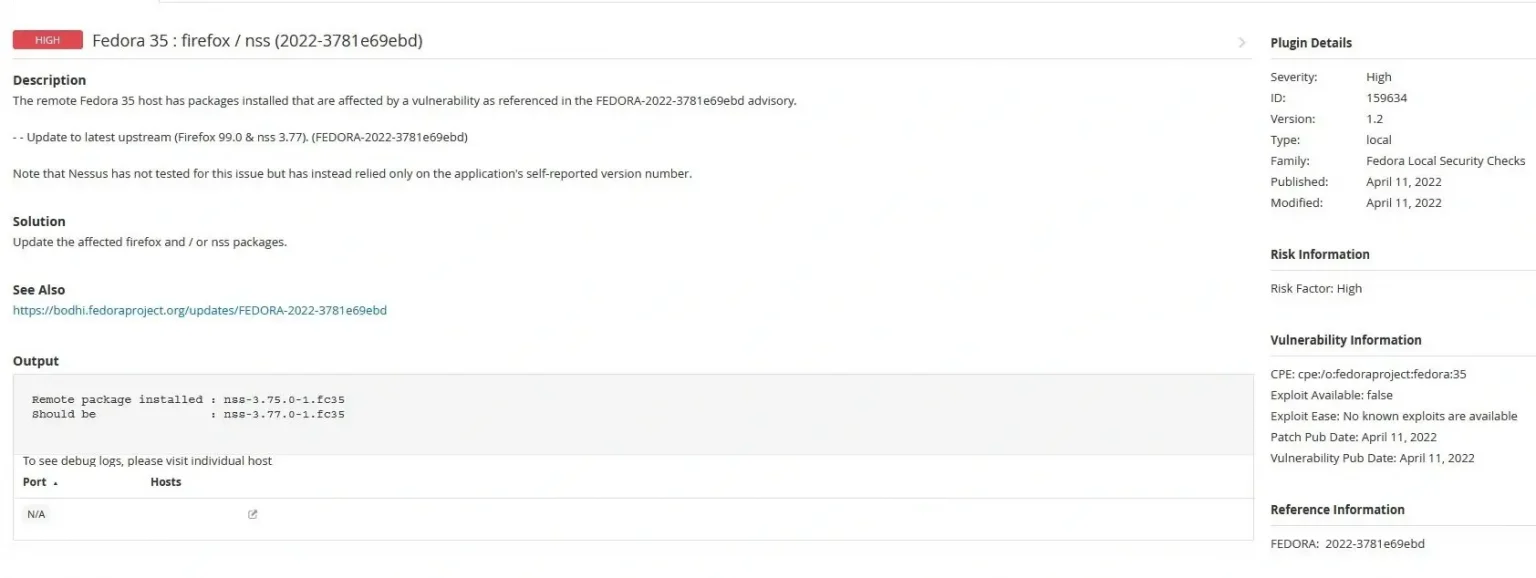

Skan podstawowy serwera Linux z uwierzytelnieniem po SSH:

Rezultat skanu serwera linux z uwierzytelnieniem

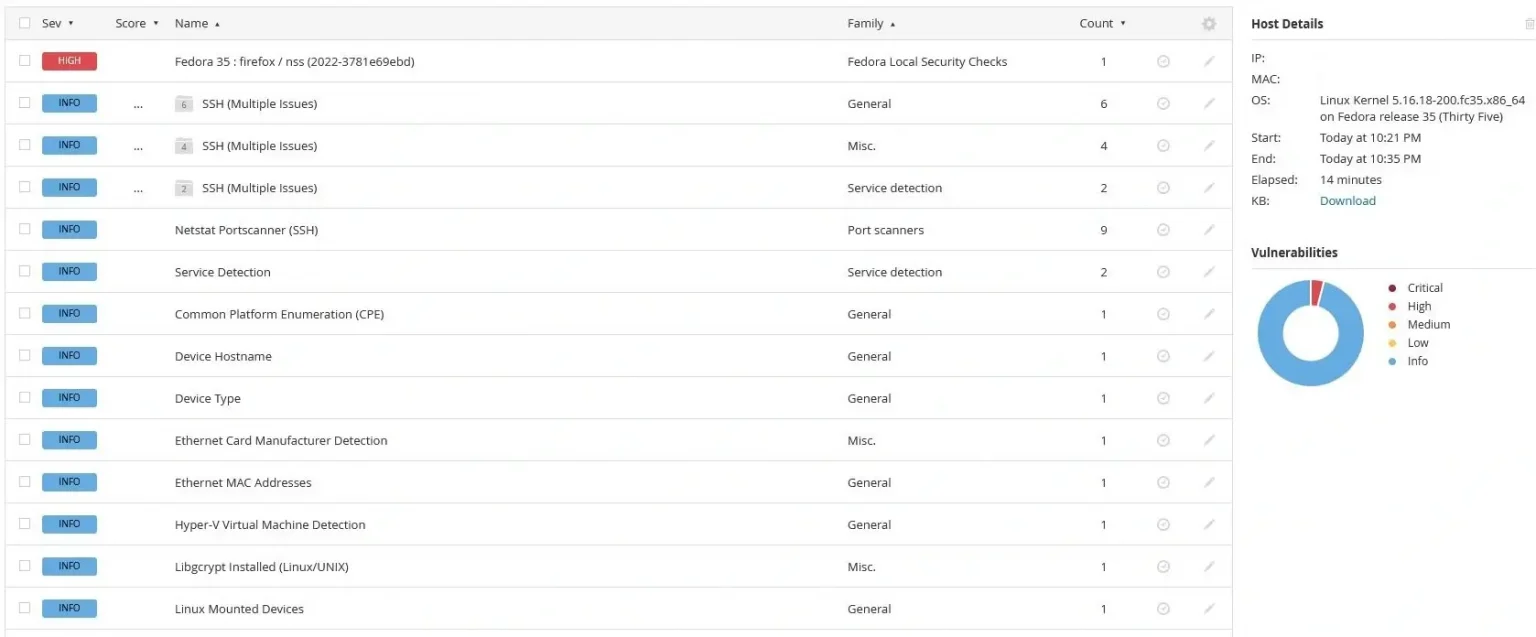

Lista znalezionych podatności

Szczegółowy opis znalezionej podatności wraz z rekomendacjami

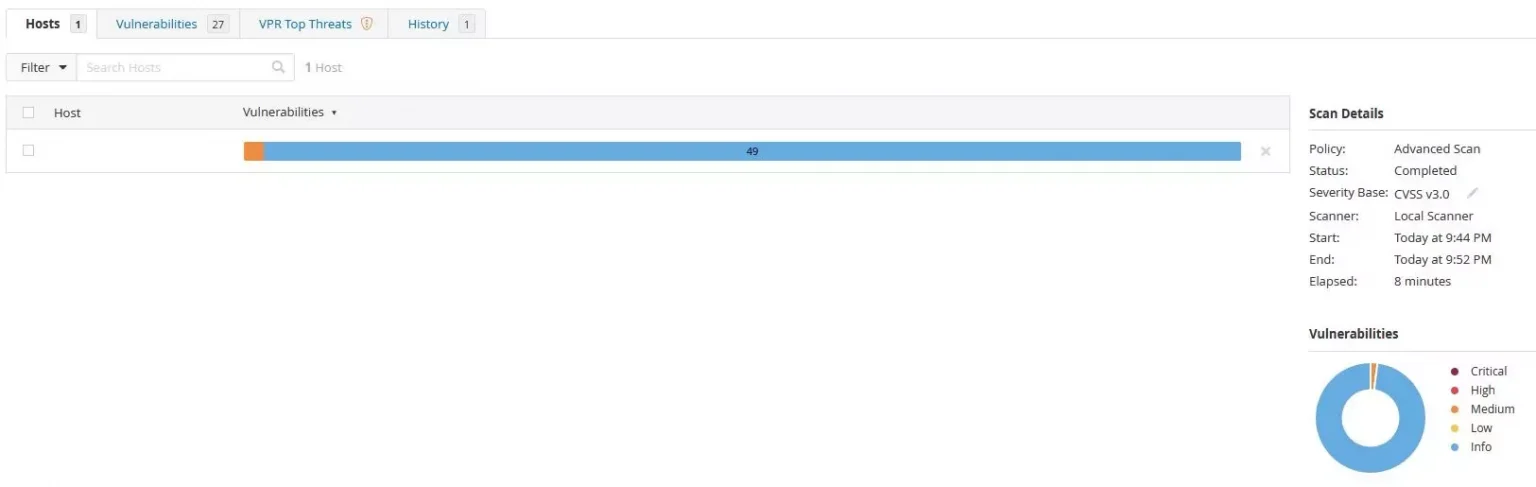

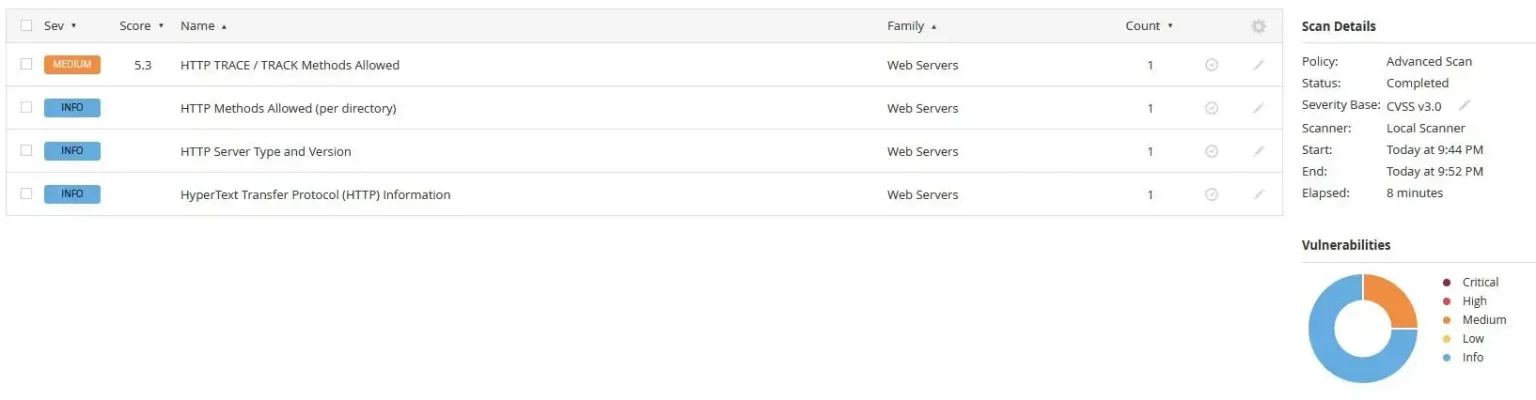

Skan zaawansowany innego serwera Linux z uwierzytelnieniem po SSH:

Rezultat skanu serwera linux z uwierzytelnieniem

Lista podatności znalezionych przez skaner

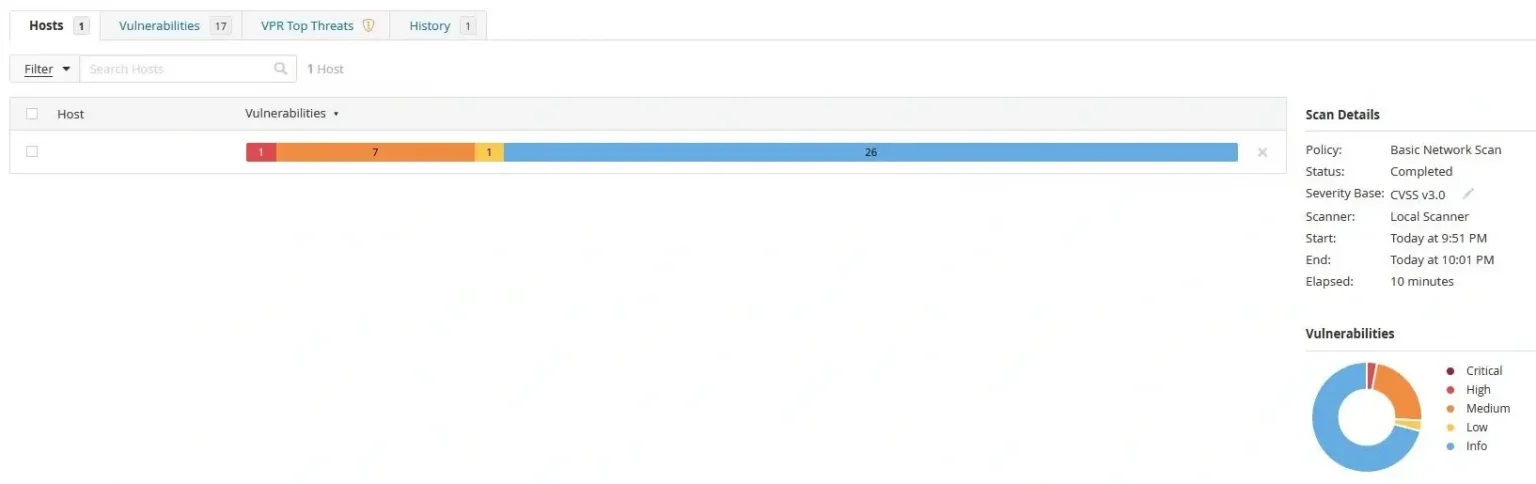

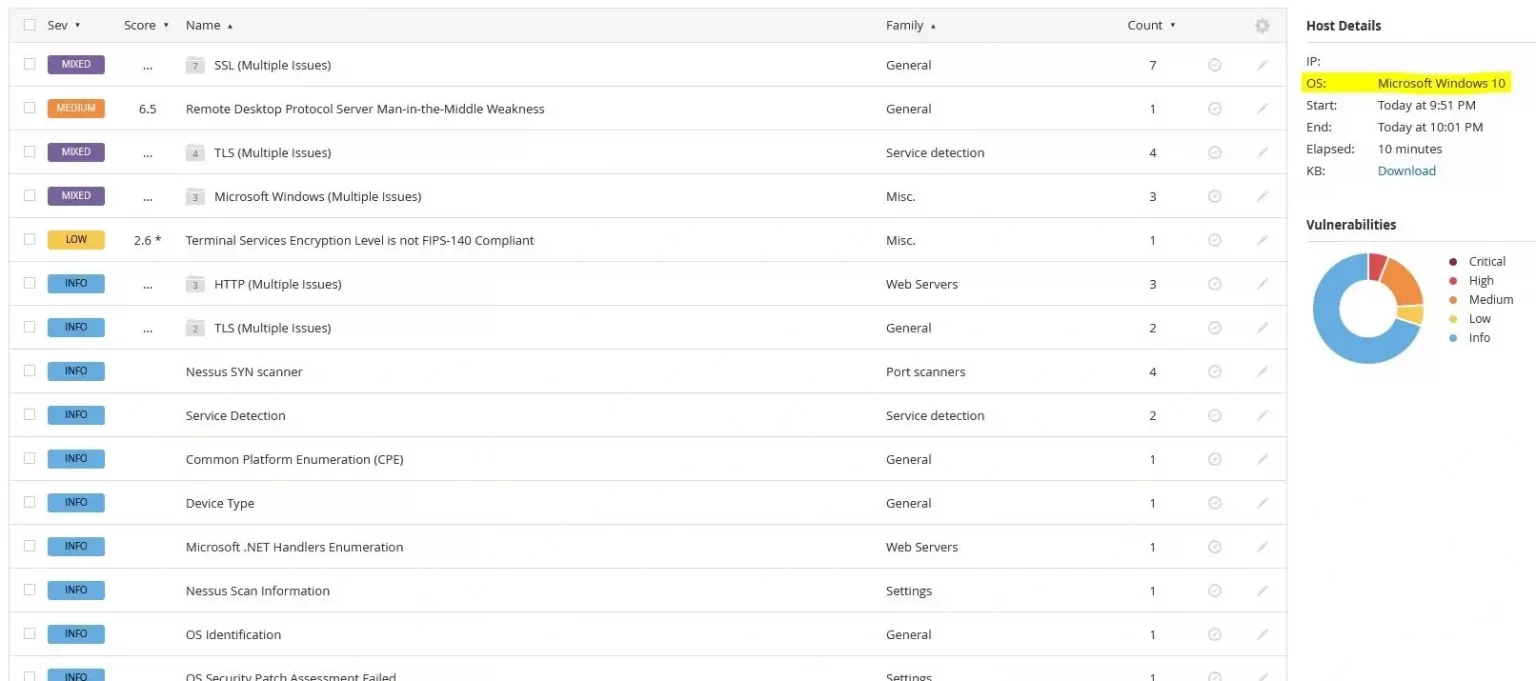

Skan podstawowy systemu Windows z uwierzytelnieniem:

Rezultat skanu systemu Windows z uwierzytelnieniem

Lista znalezionych podatności systemu

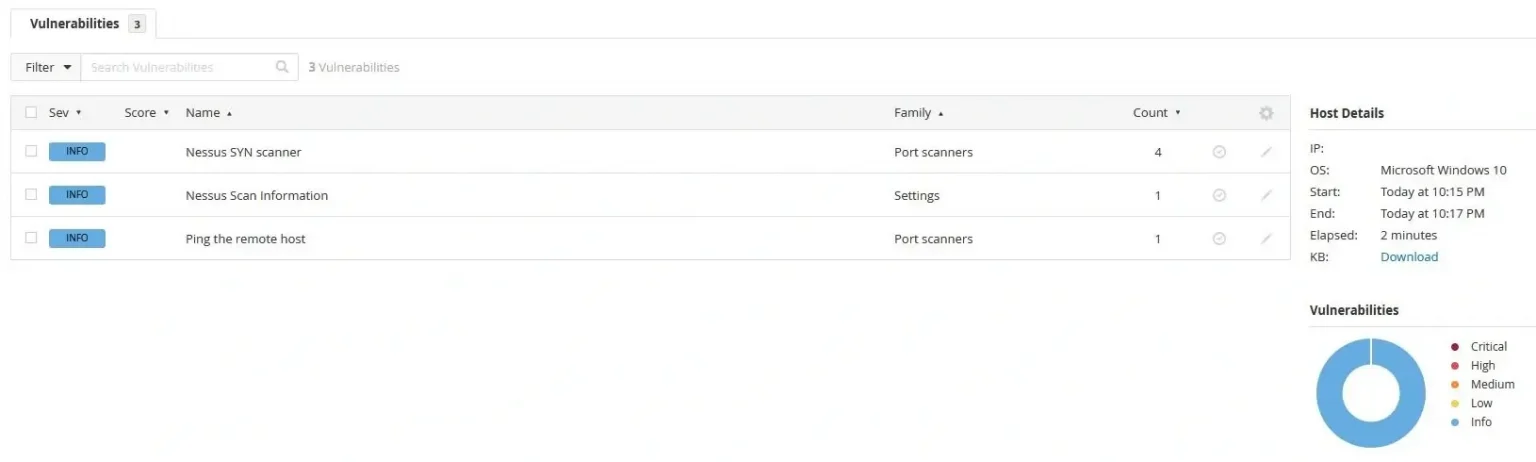

Skan serwera Windows – Zerologon Remote Scan

Skan zerologon urządzenia windows

Testy penetracyjne – jak usprawnić ich wykonywanie?

Podczas wdrażania rozwiązania jakim jest Nessus warto zwrócić uwagę na Agenta. Agent instalowany na serwerze lub urządzeniu mobilnym. Jest lekkim programem, który zbiera informacje o lukach w zabezpieczeniach systemu i przekazuje do Managera.

Agent skanuje zasoby również gdy jest offline, a wyniki przesyła w momencie gdy zostanie podłączony do sieci. Jest wykorzystywany do skanowania urządzeń mobilnych. Dzięki instalacji na urządzeniu nie wymaga uwierzytelniania. Dostępne są wersje na Windows, Linux i Mac.

Bezpłatny audyt bezpieczeństwa IT – podsumowanie możliwości skanera podatności NESSUS

Nessus dostarcza dużą liczbę możliwych audytów oraz szereg ustawień do modyfikacji. Co czyni go bardzo wszechstronnym narzędziem. Nessus pozwala zidentyfikować luki, które pojawiają się z dnia na dzień. Dzięki temu administratorzy są w stanie zmniejszyć obszar ataku. Nessus zapewnia też zgodność w środowisku fizycznym, wirtualnym, chmurowym i mobilnym.

Dzięki takim narzędziom jak Nessus możesz w szybki i prosty sposób dokonać audytu infrastruktury, za którą odpowiadasz. Firma Tenable ciągle aktualizuje bibliotekę podatności i testów konfiguracji. Możliwość cyklicznych audytów oraz wysyłania raportów na maila, pozwala na koncentrację na innych ważnych zadaniach. Nessus w tym czasie będzie sprawdzać i dostarczać rzetelnych informacji na temat stanu infrastruktury.

nasze

wsparcie.

się z nami

Firma IT, czyli firma informatyczna, zajmuje się szeroko pojętymi technologiami informacyjnymi. Obejmuje to między innymi:

- Projektowanie i tworzenie oprogramowania: Firma IT może tworzyć aplikacje na zamówienie dla innych firm lub produkty oprogramowania dla masowego rynku. W zależności od specjalizacji mogą to być aplikacje mobilne, aplikacje desktopowe, aplikacje webowe czy systemy wbudowane.

- Usługi konsultingowe: Firma IT często dostarcza ekspertów w celu doradztwa w zakresie wdrażania nowych technologii, optymalizacji procesów biznesowych czy też wyboru odpowiednich rozwiązań technologicznych.

- Rozwiązania chmurowe: Wiele firm IT specjalizuje się w wdrażaniu i zarządzaniu rozwiązaniami w chmurze, takimi jak przechowywanie danych, hosting aplikacji czy platformy do analizy danych.

- Bezpieczeństwo informatyczne: Ochrona przed cyberatakami, audyt bezpieczeństwa, wdrażanie polityk bezpieczeństwa oraz monitorowanie sieci to tylko niektóre z zadań firm IT w tej dziedzinie.

- Zarządzanie infrastrukturą IT: W tym zakresie firma może zajmować się zarządzaniem serwerami, bazami danych, sieciami czy urządzeniami końcowymi użytkowników.

- Wsparcie techniczne i serwis: Firma IT może dostarczać wsparcie dla swoich produktów lub ogólnie wsparcie IT dla innych firm, zarządzając ich technologią na co dzień.

- Szkolenia: Wielu dostawców technologii informacyjnych oferuje również szkolenia w zakresie korzystania z oprogramowania czy bezpiecznego korzystania z technologii.

- Rozwiązania hardware: Niektóre firmy IT mogą także zajmować się dostarczaniem i konfiguracją sprzętu komputerowego, serwerowego czy sieciowego.

W zależności od specjalizacji i wielkości, firma IT może oferować jedno, kilka lub wszystkie z powyższych rozwiązań. Ważne jest, aby przy wyborze dostawcy dokładnie zrozumieć zakres ich usług i dopasować je do indywidualnych potrzeb.

W Support Online od lat wspieramy firmy w

- kompleksowym wsparciu użytkowników (zarówno na miejscu jak również zdalnie),

- obsługujemy komputery, telefony, tablety oraz problemy sieciowe z nimi związane,

- specjalizujemy się w administracji serwerami: Windows, Linux/Unix,

- obsługujemy wirtualizatory takie jak: KVM, Hyper-V, VMWare czy Proxmox,

- obsługujemy serwisy chmurowe w szczególności rozwiązania: Azure, Microsoft 365 oraz AWS,

- monitorujemy serwery oraz urządzenia w sieci internetowej,

- konsultujemy rozwój, DRP oraz wspieramy stabliność przedsiębiorstwa w warstwie informatycznej,

Jeśli szukasz dobrej firmy informatycznej to myślmy, że Support Online to dobre miejsce dla rozwoju Twojego biznesu.

Warto skorzystać z firmy informatycznej (IT) taka jak Support Online gdy:

- Planujesz wdrażać nowe technologie lub oprogramowanie w swojej firmie.

- Potrzebujesz specjalistycznego doradztwa w zakresie technologii.

- Chcesz zoptymalizować istniejące procesy informatyczne.

- Zmagasz się z problemami bezpieczeństwa cyfrowego.

- Potrzebujesz wsparcia w zarządzaniu infrastrukturą IT.

- Brakuje Ci wewnętrznych zasobów lub kompetencji do realizacji pewnych projektów technologicznych.

Korzystanie z ekspertów zewnętrznych IT może przynieść korzyści w postaci oszczędności czasu, zasobów oraz zapewnienia wysokiej jakości rozwiązań.

Wynajęcie firmy informatycznej takiej jak Support Online w porównaniu z freelancerem IT oferuje kilka kluczowych korzyści:

- Wsparcie całego zespołu: Firma informatyczna IT dysponuje pełnym zespołem specjalistów od DevOps, Cyber Security Specialist po Helpdesk IT Specialist, którzy posiadają różnorodne umiejętności i doświadczenie, umożliwiając szybsze rozwiązanie problemów i realizację bardziej złożonych projektów.

- Wiarygodność i stabilność: Firmy IT mają ustaloną reputację i historię, co może przekładać się na większą pewność i stabilność usług.

- Utrzymanie i wsparcie: Firma informatyczna może oferować umowy serwisowe, gwarancje i wsparcie posprzedażowe, które mogą być trudniejsze do uzyskania od indywidualnego freelancera.

- Zasoby: Firmy mają dostęp do większej ilości zasobów, narzędzi i technologii, które mogą przyspieszyć i ulepszyć realizację projektu.

- Dłuższa dostępność: Ryzyko zniknięcia freelancera lub zmiany zawodu jest większe niż ryzyko likwidacji stabilnej firmy.

Jednakże warto zaznaczyć, że wybór pomiędzy firmą a freelancerem zależy od konkretnych potrzeb i sytuacji. Jeśli cenisz sobie spokój i szybką reakcję na niespodziewane problemy warto postawić na firmę IT taką jak Support Online.

Współpraca z firmą IT Support Online oferuje następujące zalety:

- Profesjonalny outsourcing IT: Firma gwarantuje wysoką jakość świadczonych usług w zakresie outsourcingu IT dla przedsiębiorstw różnej wielkości.

- Kompleksowe wsparcie informatyczne: IT Support Online dostarcza wszechstronne wsparcie informatyczne, które odpowiada na różne potrzeby przedsiębiorstw.

- Oszczędność czasu i pieniędzy: Dzięki wsparciu firmy, klient może skoncentrować się na swoich głównych działaniach biznesowych, jednocześnie redukując koszty związane z zarządzaniem technologią informacyjną.

- Obsługa różnorodnych firm: Firma specjalizuje się w obsłudze zarówno małych i średnich przedsiębiorstw, jak i dużych korporacji, co świadczy o jej elastyczności i zdolności dostosowywania się do różnorodnych wymagań klientów.

- Lider w obszarze outsourcingu IT: Firma jest uznawana za lidera w dziedzinie outsourcingu IT, zwłaszcza w regionie Poznania i Warszawy.

Współpracując z naszą firmą IT Support Online, przedsiębiorstwa mogą liczyć na wysoki standard obsługi oraz profesjonalizm na każdym etapie współpracy.