Ransomware – jak się zabezpieczyć przed atakiem

W ramach cyklu artykułów o zasadach bezpiecznego zachowania w Internecie zaprezentuję:

- typowe ataki (Phishing, Ransomware, spearphishing/whaling/CEO Fraud, Man-in-the-Middle, DDOS) – jak je rozpoznać i zapobiegać,

- bezpieczną pracę w przeglądarce internetowej (https, certyfikaty, ciasteczka, wtyczki)

- bezpieczeństwo danych firmowych (rozmowy o sprawach służbowych, hasła, udostępnianie zewnętrzne, szyfrowanie, bezpieczeństwo fizyczne, BYOD, usuwanie danych).

W ramach cyklu artykułów o zasadach bezpiecznego zachowania w Internecie zaprezentuję:

- typowe ataki (Phishing, Ransomware, spearphishing/whaling/CEO Fraud, Man-in-the-Middle, DDOS) – jak je rozpoznać i zapobiegać,

- bezpieczną pracę w przeglądarce internetowej (https, certyfikaty, ciasteczka, wtyczki)

- bezpieczeństwo danych firmowych (rozmowy o sprawach służbowych, hasła, udostępnianie zewnętrzne, szyfrowanie, bezpieczeństwo fizyczne, BYOD, usuwanie danych).

Dzisiaj artykuł o Ransomware

Według danych firmy GDATA Polska:

„Poziom zagrożenia w II kwartale 2020 roku wyraźnie wzrósł. Według danych opublikowanych przez ekspertów ds. bezpieczeństwa z G DATA, liczba odpartych cyberataków wzrosła o 154% w porównaniu z pierwszym kwartałem. Jednym z głównych czynników napędowych tego rozwoju jest pandemia COVID-19. Jeśli tylko było to możliwe, pracownikom nakazano pracować z domu. Cyberprzestępcy korzystając ze zgiełku panującego w działach IT wyraźnie zwiększyli swoją aktywność”.

Co to jest Ransomware?

Ransomware – atak hakera poprzez złośliwą aplikację, powodujący zaszyfrowanie plików lub zablokowanie komputera lub smartfonu. Zablokowane są zwykle jego główne funkcje – dostęp do Internetu, blokada ekranu itp. Następnie na ekranie możesz zobaczyć informację o możliwości przywrócenia plików lub odblokowaniu urządzenia w zamian za wpłatę okupu.

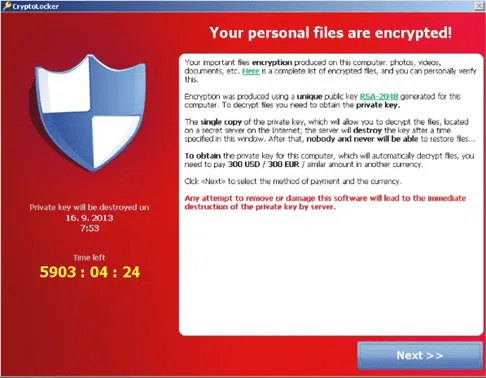

Przykładowy wygląd ekranu komputera z żądaniem okupu po zaszyfrowaniu plików

Haker infekuje komputer za pomocą złośliwego kodu, który dostarczany jest poprzez kliknięcie link w wiadomości e-mail, załącznik, instalację nielegalnego oprogramowania, sfałszowaną stronę www lub makr w pakiecie Office.

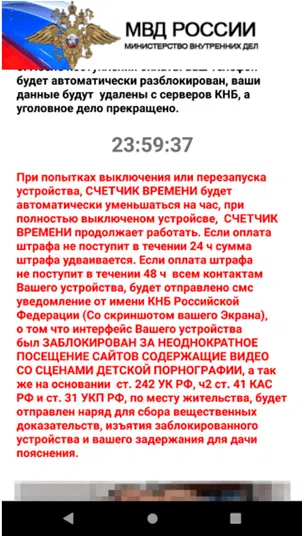

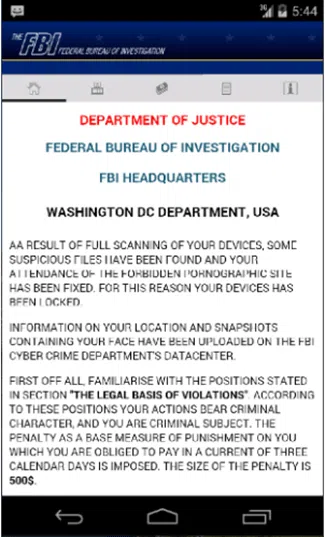

Ostatnio (październik 2020) nasilają się ataki na telefony komórkowe. W tym przypadku ekran telefonu jest przysłaniany pojawiającym się oknem, które zawiera informacje o naszym przewinieniu, karze oraz jak usunąć blokadę – oczywiście po uiszczeniu opłaty.

Przykład wyglądu ekranu urządzenia z systemem Android po ataku ransomware

Przykład wyglądu ekranu telefonu z systemem Android po ataku ransomware

Źródło: https://www.fortinet.com/blog/threat-research/locker-an-android-ransomware-full-of-surprises

Jak rozpoznasz ransomware?

Atak zwykle rozpoczyna się on od dostarczenia wiadomości e-mail podszywającej się pod znane Ci usługi (phishing). Złośliwa zawartość może być też zainstalowana na urządzeniu poprzez nielegalne oprogramowanie lub specjalnie przygotowane linki i banery reklamowe. Nie znając zamysłów hakera, nie sposób odróżnić, z którą formą ataku mamy do czynienia (phishing czy ransomware). Mail zawiera link lub załącznik ze złośliwą zawartością, infekującą komputer. Na telefonie komórkowym ciężko rozpoznać atak, stąd hakerzy przenoszą swoje działania na to pole. Włamania ułatwia fakt małego zainteresowania firm zabezpieczeniami smartfonów. Zwykle większą wagę poświęcają one komputerom.

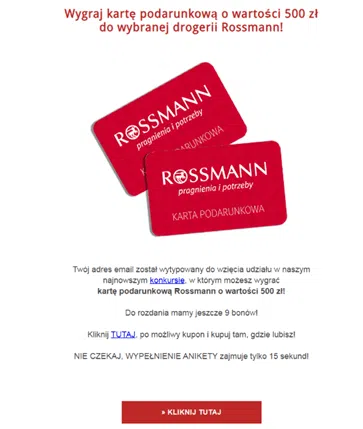

Szczególną uwagę powinieneś zwrócić na podejrzane wiadomości e-mail. Jak je rozpoznać?

- wiadomość będzie próbowała wzbudzić Twoje emocje – chęć łatwego zarobku, współczucie, pomoc innym, bycie częścią społeczności, zagrożenie bezpieczeństwa („Wygrałeś!”, „Twoje konto zostało zablokowane!”, „odnów subskrypcje”, „xyz udostępnia dokument”);

- by zapewnić wiarygodność zwykle dotyczy znanych Ci usługodawców (firmy kurierskie, banki, sklepy, Google, Microsoft, Facebook itp.);

- by uśpić Twoją czujność, będzie ograniczona czasowo, np. „ostatni dzień promocji”, „jutro wygasa twoje konto” itp.;

- może dotyczyć praktycznie wszystkiego: przesyłki, niezapłaconych faktur, aktualizacji oprogramowania, wygaśnięcia licencji, wygranej w loterii, podwyżki pensji, spadku, pomocy potrzebującym;

- może zawierać błędy gramatyczne i pomyłki, np. złe daty, grafiki;

- trzeba traktować każdą wiadomość z podejrzliwością.

Jak zabezpieczysz się przed atakami typu Ransomware?

- nie klikaj w nieznane linki ani banery reklamowe;

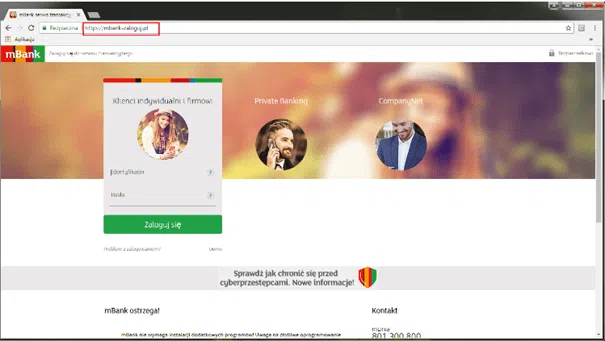

- sprawdzaj, czy strona korzysta z właściwej nazwy domeny, protokołu https:// oraz ważnego certyfikatu;

Podrobiona strona banku służąca do przechwycenia danych logowania

- nie używaj stron P2P służących najczęściej do udostępniania nielegalnych treści, torrentów, nie korzystaj ze stron z zawartością dla dorosłych,

- gdy nie jesteś pewien czy dany link prowadzi w odpowiednie miejsce, najeźdź na niego myszką lub przytrzymaj dłużej palec na urządzeniu mobilnym – dowiesz się, gdzie tak naprawdę może Cię przekierować,

- nie otwieraj maili od nieznanych nadawców. Nawet jeżeli wiadomość wygląda wiarygodnie, ale jego treść jest podejrzana, np. prośba o przelew na nieznane konto – potwierdzaj to z przełożonym lub jeżeli znasz nadawcę – zapytaj go, zadzwoń do niego. Może się okazać, że jego skrzynka została przejęta przez hakera i jeszcze o tym nie wie;

Przykład wiadomości phishingowej, mogącej również posłużyć do ataku ransomware

- nie pobieraj plików uruchamialnych (.exe, .vbs, .scr);

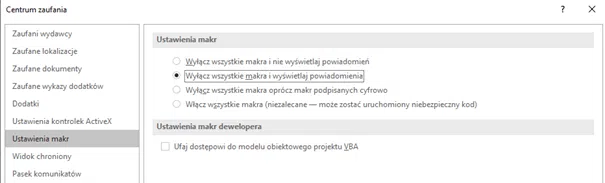

- nie zezwalaj na włączenie makr w programach pakietu Office;

Ustawienie makr w programie Microsoft Excel

- przed zamknięciem programu albo przeglądarki pamiętaj, by wylogować się z aktywnej sesji;

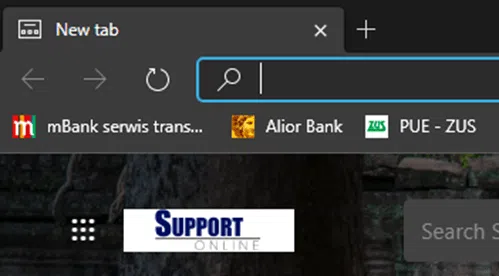

- używaj zakładek w przeglądarce – będziesz miał pewność, że korzystasz z właściwego linku do aplikacji/strony:

- używaj oprogramowania antywirusowego;

- aktualizuj oprogramowanie, w szczególności antywirusowe, ale uważaj na programy podszywające się pod znane usługi;

- twórz i zabezpieczaj kopie zapasowe na zewnętrznych nośnikach. Atak ransomware w typowej formie powoduje zaszyfrowanie danych, do których masz dostęp. Jeżeli będą one znajdowały się na taśmie lub odłączonym dysku USB, wówczas nie zostaną uszkodzone;

- używaj różnych haseł do różnych serwisów/usług;

- zmieniaj hasło i używaj haseł skomplikowanych (małe, duże litery, znaki specjalne) lub/i długich (12 znaków i więcej), używaj programów do zapamiętywania trudnych haseł;

- stosuj metody wielokrotnego uwierzytelniania (2FA, MFA);

- nie podawaj swoich danych osobowych, kiedy to nie jest konieczne;

- uważaj na socjotechniki – próby wyłudzenia od Ciebie poufnych informacji, np. w mediach społecznościowych, czy rozmowach telefonicznych;

- zwróć uwagę na skrócone linki (np. bit.ly), mogą prowadzić do niebezpiecznej zawartości.

Dodatkowe zalecenia dla użytkowników smartfonów:

- instaluj tylko sprawdzone i pewne aplikacje. Obecnie nawet sklepy firmowe, takie jak Google Play czy Apple Store nie są do końca pewnym źródłem. Przed zainstalowaniem możesz sprawdzić stronę producenta oprogramowania. Nigdy nie instaluj aplikacji spoza oficjalnych kanałów (sklepów);

- nie klikaj w reklamy ani nieznane linki;

- uważaj na aplikacje łączące się z mediami społecznościowymi – mogą wykradać Twoje dane;

- instaluj program antywirusowy;

- stosuj blokadę telefonu, np. pin, odcisk palca.

Co zrobić, gdy przydarzy się blokada komputera i żądanie okupu?

- wyłącz komputer jak najszybciej, możesz użyć do tego celu długiego przytrzymania przycisku zasilania;

- odłącz komputer od prądu, sieci Ethernet, dysków zewnętrznych, kart pamięci itp.;

- zgłoś natychmiast problem do przełożonego i działu IT;

- jeżeli masz podejrzenie, że firma dostaje maile, które mogą prowadzić do ataku – zgłoś do działu IT i przełożonego;

- nie płać okupu.

Co zrobić, gdy przydarzy się blokada smartfonu i żądanie okupu?

- wyłącz telefon;

- wyjmij kartę pamięci, jeżeli jest taka zainstalowana;

- poinformuj dział IT i przełożonego;

- nie płać okupu.

Ataki ransomware znane są od kilku lat. W ostatnim czasie nie było słychać o wielkich stratach firm, spowodowanych przez zaszyfrowane pliki, nie oznacza to, że można zapomnieć o niebezpieczeństwie z tym związanym. Biorąc pod uwagę opinię ekspertów, ataki będą się nasilały, lecz mogą pojawiać się w innych miejscach, np. na telefonach komórkowych. Tam, gdzie zabezpieczenia nie są jeszcze tak zaawansowane.

Najsłabszym ogniwem w procesie ochrony przed hakerami jest człowiek. Edukacja pracowników w zakresie cyberbezpieczeństwa ograniczy podatność firmy na zagrożenia czyhające w cyfrowym świecie.

Zachęcamy do zapoznania się z zakładką w naszej ofercie – SZKOLENIE Z CYBERBEZPIECZEŃSTWA. Nasze szkolenia dedykowane do wszystkich firm, które chcą zwiększyć czujność swoich pracowników. Liczba cyberataków cały czas rośnie, nie pozwól by stanowiły one zagrożenie dla Twojej organizacji.

nasze

wsparcie.

się z nami

Firma IT, czyli firma informatyczna, zajmuje się szeroko pojętymi technologiami informacyjnymi. Obejmuje to między innymi:

- Projektowanie i tworzenie oprogramowania: Firma IT może tworzyć aplikacje na zamówienie dla innych firm lub produkty oprogramowania dla masowego rynku. W zależności od specjalizacji mogą to być aplikacje mobilne, aplikacje desktopowe, aplikacje webowe czy systemy wbudowane.

- Usługi konsultingowe: Firma IT często dostarcza ekspertów w celu doradztwa w zakresie wdrażania nowych technologii, optymalizacji procesów biznesowych czy też wyboru odpowiednich rozwiązań technologicznych.

- Rozwiązania chmurowe: Wiele firm IT specjalizuje się w wdrażaniu i zarządzaniu rozwiązaniami w chmurze, takimi jak przechowywanie danych, hosting aplikacji czy platformy do analizy danych.

- Bezpieczeństwo informatyczne: Ochrona przed cyberatakami, audyt bezpieczeństwa, wdrażanie polityk bezpieczeństwa oraz monitorowanie sieci to tylko niektóre z zadań firm IT w tej dziedzinie.

- Zarządzanie infrastrukturą IT: W tym zakresie firma może zajmować się zarządzaniem serwerami, bazami danych, sieciami czy urządzeniami końcowymi użytkowników.

- Wsparcie techniczne i serwis: Firma IT może dostarczać wsparcie dla swoich produktów lub ogólnie wsparcie IT dla innych firm, zarządzając ich technologią na co dzień.

- Szkolenia: Wielu dostawców technologii informacyjnych oferuje również szkolenia w zakresie korzystania z oprogramowania czy bezpiecznego korzystania z technologii.

- Rozwiązania hardware: Niektóre firmy IT mogą także zajmować się dostarczaniem i konfiguracją sprzętu komputerowego, serwerowego czy sieciowego.

W zależności od specjalizacji i wielkości, firma IT może oferować jedno, kilka lub wszystkie z powyższych rozwiązań. Ważne jest, aby przy wyborze dostawcy dokładnie zrozumieć zakres ich usług i dopasować je do indywidualnych potrzeb.

W Support Online od lat wspieramy firmy w

- kompleksowym wsparciu użytkowników (zarówno na miejscu jak również zdalnie),

- obsługujemy komputery, telefony, tablety oraz problemy sieciowe z nimi związane,

- specjalizujemy się w administracji serwerami: Windows, Linux/Unix,

- obsługujemy wirtualizatory takie jak: KVM, Hyper-V, VMWare czy Proxmox,

- obsługujemy serwisy chmurowe w szczególności rozwiązania: Azure, Microsoft 365 oraz AWS,

- monitorujemy serwery oraz urządzenia w sieci internetowej,

- konsultujemy rozwój, DRP oraz wspieramy stabliność przedsiębiorstwa w warstwie informatycznej,

Jeśli szukasz dobrej firmy informatycznej to myślmy, że Support Online to dobre miejsce dla rozwoju Twojego biznesu.

Warto skorzystać z firmy informatycznej (IT) taka jak Support Online gdy:

- Planujesz wdrażać nowe technologie lub oprogramowanie w swojej firmie.

- Potrzebujesz specjalistycznego doradztwa w zakresie technologii.

- Chcesz zoptymalizować istniejące procesy informatyczne.

- Zmagasz się z problemami bezpieczeństwa cyfrowego.

- Potrzebujesz wsparcia w zarządzaniu infrastrukturą IT.

- Brakuje Ci wewnętrznych zasobów lub kompetencji do realizacji pewnych projektów technologicznych.

Korzystanie z ekspertów zewnętrznych IT może przynieść korzyści w postaci oszczędności czasu, zasobów oraz zapewnienia wysokiej jakości rozwiązań.

Wynajęcie firmy informatycznej takiej jak Support Online w porównaniu z freelancerem IT oferuje kilka kluczowych korzyści:

- Wsparcie całego zespołu: Firma informatyczna IT dysponuje pełnym zespołem specjalistów od DevOps, Cyber Security Specialist po Helpdesk IT Specialist, którzy posiadają różnorodne umiejętności i doświadczenie, umożliwiając szybsze rozwiązanie problemów i realizację bardziej złożonych projektów.

- Wiarygodność i stabilność: Firmy IT mają ustaloną reputację i historię, co może przekładać się na większą pewność i stabilność usług.

- Utrzymanie i wsparcie: Firma informatyczna może oferować umowy serwisowe, gwarancje i wsparcie posprzedażowe, które mogą być trudniejsze do uzyskania od indywidualnego freelancera.

- Zasoby: Firmy mają dostęp do większej ilości zasobów, narzędzi i technologii, które mogą przyspieszyć i ulepszyć realizację projektu.

- Dłuższa dostępność: Ryzyko zniknięcia freelancera lub zmiany zawodu jest większe niż ryzyko likwidacji stabilnej firmy.

Jednakże warto zaznaczyć, że wybór pomiędzy firmą a freelancerem zależy od konkretnych potrzeb i sytuacji. Jeśli cenisz sobie spokój i szybką reakcję na niespodziewane problemy warto postawić na firmę IT taką jak Support Online.

Współpraca z firmą IT Support Online oferuje następujące zalety:

- Profesjonalny outsourcing IT: Firma gwarantuje wysoką jakość świadczonych usług w zakresie outsourcingu IT dla przedsiębiorstw różnej wielkości.

- Kompleksowe wsparcie informatyczne: IT Support Online dostarcza wszechstronne wsparcie informatyczne, które odpowiada na różne potrzeby przedsiębiorstw.

- Oszczędność czasu i pieniędzy: Dzięki wsparciu firmy, klient może skoncentrować się na swoich głównych działaniach biznesowych, jednocześnie redukując koszty związane z zarządzaniem technologią informacyjną.

- Obsługa różnorodnych firm: Firma specjalizuje się w obsłudze zarówno małych i średnich przedsiębiorstw, jak i dużych korporacji, co świadczy o jej elastyczności i zdolności dostosowywania się do różnorodnych wymagań klientów.

- Lider w obszarze outsourcingu IT: Firma jest uznawana za lidera w dziedzinie outsourcingu IT, zwłaszcza w regionie Poznania i Warszawy.

Współpracując z naszą firmą IT Support Online, przedsiębiorstwa mogą liczyć na wysoki standard obsługi oraz profesjonalizm na każdym etapie współpracy.