Jak poprawić dostępność infrastruktury IT?

W dzisiejszych czasach dostęp do Internetu, zasobów sieciowych firmy czy uczelni jest niezbędny. W dobie pandemii większość ludzi pracuje i uczy się zdalnie. Dlatego tak istotna jest ciągłość działania infrastruktury IT. Sprzęt elektroniczny bywa zawodny, ale istnieją mechanizmy, które pozwalają zmniejszyć ryzyko niedostępności sieci. Rozwiązania HA (High Availability), czyli wysoka dostępność, to przede wszystkim wprowadzenie nadmiarowych elementów infrastruktury IT, dzięki którym dostępność sieci wzrasta. Poniżej znajdziesz kilka ciekawych rozwiązań, które możesz w łatwy sposób zaimplementować, dzięki urządzeniom Fortinet i nie tylko.

FortiGate HA klaster

FortiGate to sztandarowy produkt Fortinet, który łączy funkcjonalności routera i NGFW (Next Generation Firewall). Rozwiązanie HA dla urządzeń FortiGate pozwala zwiększyć niezawodność działania sieci. Dwa do czterech urządzeń połączonych między sobą tak zwanymi linkami heartbeat tworzy klaster HA. Do połączeń heartbeat na urządzeniu znajdziesz dedykowane porty HA lub HA1 i HA2. W niektórych urządzeniach FortiGate może nie być portów HA. Nie martw się tym, podczas konfiguracji będziesz mógł wykorzystać dowolny port fizyczny dostępny na urządzeniu (oprócz portów wewnętrznego switcha).

Pamiętaj o tym, żeby urządzenia, które chcesz łączyć w klaster były tego samego typu (hardware) oraz posiadały tę samą wersję systemu operacyjnego FortiOS (firmware). Jeśli chcesz wykorzystać w pełni funkcjonalność systemu, powinieneś zakupić identyczne licencje na wszystkie urządzenia w klastrze. W przeciwnym razie najniższa licencja będzie określać możliwości działania całego systemu. Każde urządzenie powinno być podłączone tym samym portem do sieci LAN, WAN, Internet. Fortinet rekomenduje używanie stałych adresów IP na interfejsach urządzeń w klastrze.

FortiGate wykorzystuje protokół FGCP do wykrywania awarii w klastrze. FortiGate Clustering Protocol (FGCP) poprzez heartbeat linki przekazuje informację i synchronizuje klaster. Wysyłane pakiety Hello w regularnych odstępach czasu dostarczają informacji na temat stanu klastra. Jeśli korzystasz ze switcha do łączenia portów HA w FortiGatach, to pamiętaj, żeby odseparować ten ruch od pozostałych urządzeń, najlepiej dedykowanym vlanem.

Możesz skonfigurować klaster na dwa sposoby Active-Active oraz Active-Passive.

W modelu Active-Passive jest tylko jedno urządzenie, które aktywnie przetwarza ruch (active/primary). Drugie urządzenie w trybie passive monitoruje status pierwszego urządzenia i w razie awarii przejmuje ruch. Wydajność klastra jest równa wydajności każdego urządzenia w klastrze z osobna. Awaria jednego urządzenia w klastrze nie powoduje zmniejszenia wydajności systemu.

W modelu Active-Active wszystkie urządzenia w klastrze przetwarzają ruch. Urządzenie primary odbiera cały ruch i przydziela pozostałym. Wydajność klastra jest większa niż wydajność pojedynczego urządzenia. Awaria jednego urządzenia w klastrze powoduje zmniejszenie wydajności systemu.

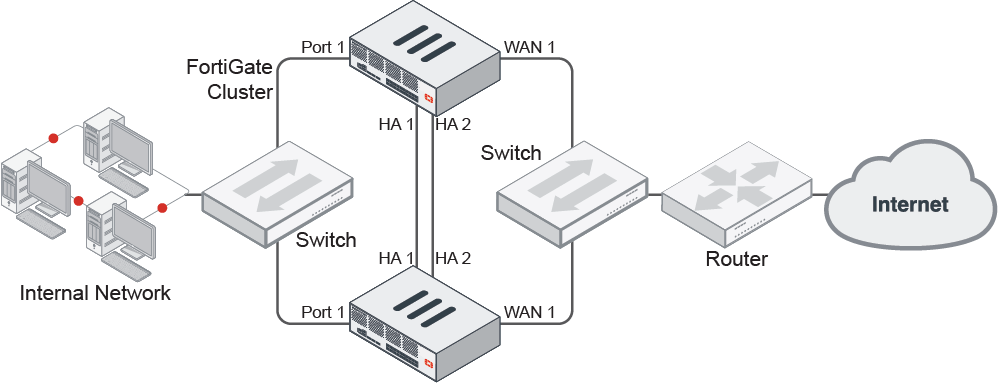

Przykładowa topologia sieci zawierająca klaster HA może wyglądać następująco:

Źródło: Fortinet

Łącza internetowe terminowane są na switchu od strony WAN/Internet, a następnie wpięte w porty na routerach FortiGate w klastrze. Podobnie jest po stronie LAN. Klaster ponadto może monitorować interfejsy, które przenoszą najważniejszy ruch oraz reagować w momencie, gdy jedno z łączy ulegnie awarii. Awaria interfejsu/urządzenia primary w sieci Ethernet/broadcast powoduje, że protokół ARP informuje użytkowników sieci o zmianie interfejsu dla adresu MAC (wirtualnego) podobnie jak ma to miejsce w protokołach HSRP, GLBP, VRRP.

FortiGate SD-WAN

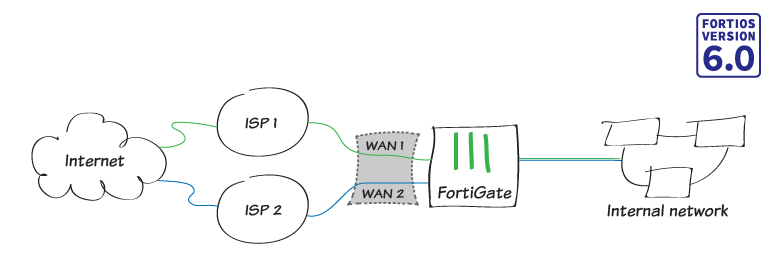

High Availability to nie tylko nadmiarowość urządzeń w sieci, ale także nadmiarowość łączy internetowych/WAN. SD-WAN (Software-Defined Wide Area Network) jest technologią umożliwiającą współpracę kilku łączy Internetowych/WAN różnych technologii i dostawców. FortiGate tworzy wirtualny interfejs SD-WAN, który scala wybrane interfejsy fizyczne. Dzięki temu upraszcza konfigurację routera (tablica routingu, reguły firewalla itp.). Interfejs SD-WAN posiada duże możliwości konfiguracyjne. Pozwala sterować ruchem w taki sposób, abyś mógł dostosować go do swoich potrzeb i maksymalnie zwiększyć wydajność sieci.

Metody dystrybucji ruchu SD-WAN, load balancing:

Spillover - cały ruch kierowany jest na łącze pierwsze. Jeśli przekroczy określony próg, wówczas pozostały ruch kierowany jest na kolejne łącze. Próg możesz dowolnie skonfigurować.

Sessions - ruch kierowany jest zgodnie z zadeklarowaną wagą interfejsu, np. 60% i 40% na odpowiednie łącze. Ruch kierowany jest na podstawie ilości sesji przydzielonych do interfejsu wyjściowego.

Volume - ruch kierowany jest zgodnie z zadeklarowaną wagą interfejsu jak wcześniej, ale na podstawie ilości ruchu liczony w pakietach.

Source IP - ruch z jednego IP źródłowego kierowany jest zawsze na ten sam interfejs wyjściowy. Ruch jest dzielony równo pomiędzy interfejsy wyjściowe.

Source-Destination IP - ruch z określonego IP źródłowego do określonego IP docelowe, zawsze kierowany jest na ten sam interfejs WAN. Ruch jest dzielony równo pomiędzy interfejsy wyjściowe.

Dodatkowo możesz stworzyć własne reguły kierowania ruchem, ustalając kryteria oraz konfigurując metodę wyboru interfejsu wyjściowego. W tym celu SD-WAN oferuje cztery dodatkowe strategie: Manual, Best Quality, Lowest Cost (SLA), Maximize Bandwidth (SLA). Gdzie możesz zdefiniować wymagania SLA, Interface preference i Cost.

Poza tym SD-WAN monitoruje jakość połączenia internetowego za pomocą ping, http, DNS oraz tcp i udp echo (Performance SLA). Bada stratę pakietów, opóźnienie oraz jitter dla każdego łącza i dynamicznie wybiera najlepsze. Jitter jest to zmiana opóźnienia pakietów, istotny parametr dla VoIP, video oraz stream.

Źródło: Fortinet

Łącze internetowe główne, najczęściej realizowane jest jako światłowód wysokiej przepływności lub kabel miedziany w standardzie Ethernet. Backupowe łącze, to już większe zróżnicowanie. Najlepszym rozwiązaniem jest łącze o parametrach zbliżonych do łącza podstawowego realizowane przez innego dostawcę, niezależną infrastrukturę. Innym rozwiązaniem jest operator komórkowy świadczący usługi 4G/5G. Taki modem radiowy możesz podłączyć do urządzenia FortiGate na dwa sposoby, poprzez interfejs Ethernet lub złącze USB. Spotkać można połączenia PPPoE, dedykowane radiolinia w pasmach licencjonowanych i nielicencjonowanych. Najważniejsza nie jest technologia realizacji, ale fakt, że łącze zapasowe istnieje.

Agregacja portów LAG

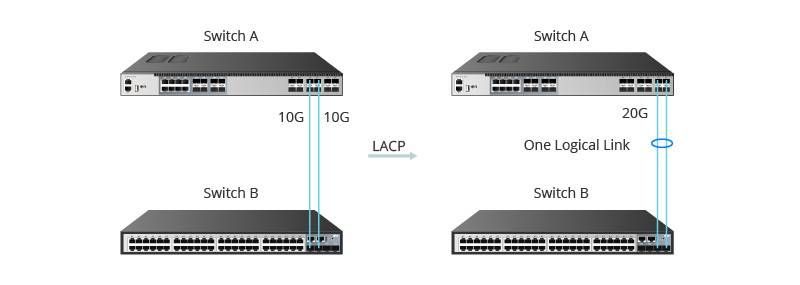

Technologia łączącą kilka interfejsów fizycznych w jeden interfejs logiczny LAG (Link Aggregation) nazywana jest agregacją portów. Agregacja pozwala zwiększyć przepływność połączenia oraz jest sposobem na utrzymanie ciągłości komunikacji, gdy jeden z interfejsów lub linków przestanie działać. Do tego zadania wykorzystuje protokół LACP (Link Aggregation Control Protocol) opublikowany w standardzie IEEE 802.1AX (wcześniej 802.3ad). LAG wymaga od każdego z interfejsów fizycznych: pracy w trybie full-duplex oraz identycznej szybkości transmisji danych. A także: równoległego połączenia Point to Point oraz zakończenia na jednym switchu lub serwerze. LACP możesz skonfigurować w dwóch trybach pasywnym i aktywnym. Aktywny wysyła ramki LACPDU (Link Aggregation Control Protocol Data Unit) niezależnie od konfiguracji drugiej strony. Pasywny wysyła ramki LACPDU tylko, gdy druga strona pracuje w trybie aktywnym. Protokół LACP pozwala na szybszą identyfikację błędów i awarii.

Przykład przedstawiony na rysunku poniżej, pokazuje różnicę jaka zaistnieje po podłączeniu dwóch switchy za pomocą dwóch kabli Ethernet. Jeśli nie są zagregowane to protokół STP (Spanning Tree Protocol) zablokuje jeden z nich, żeby uniknąć pętli. W rezultacie będziemy korzystać tylko z jednego łącza. Tworząc LAG mamy dużo większe możliwości wykorzystania zasobów sieci.

Źródło: community.fs.com

Urządzenia FortiGate umożliwiają agregację tuneli IPsec (ipsec-aggregate). Gdy masz do dyspozycji dwa łącza internetowe, możesz zestawić tunele VPN do miejsca docelowego wykorzystując dwie niezależne drogi internetowe. Jeśli jeden z dostawców łącza będzie miał awarię, będziesz dysponować drugą ścieżką alternatywną. Aby z niej skorzystać skonfiguruj dwa pojedyncze tunele IPsec na różnych interfejsach WAN. Stwórz interfejs agregacyjny oraz przypisz tunele VPN do tego interfejsu agregacyjnego. Następnie skonfiguruj routing oraz reguły firewalla wykorzystując do tego calu nowy interfejs agregacyjny. Dzięki temu upraszcza się konfiguracja (routing, firewall, NAT). Dodatkowo możesz skonfigurować algorytm dystrybucji ruchu - load-balancing dla tuneli IPsec: L3, L4, round-robin i redundant.

Źródło: Fortinet

FortiLink

Router FortiGate jest wyposażony w Switch Controller, który pozwala na zarządzanie switchami. FortiGate wymaga połączenia tylko do jednego FortiSwitcha, aby móc zarządzać pozostałymi przełącznikami w sieci LAN. Połączenie to nazywa się FortiLink (protokół należący do Fortinet). W każdym modelu FortiSwitch i FortiGate możesz znaleźć wyznaczone porty do tego zadania. Najczęściej są to ostatnie porty w przełącznikach. Protokół FortiLink zapewnia auto-discovery, konfigurację, aktualizację oprogramowania itp. Z jednego urządzenia FortiGate masz możliwość administracji większą liczbą urządzeń. FortiLink może użyć więcej niż jednego portu fizycznego, stworzyć LAG (Link Aggregation) lub MCLAG (Multichassis LAG).

Źródło: Fortinet

FortiLink oraz MCLAG można porównać do tradycyjnego stakowania switchy. Z taką różnicą, że wszystkie urządzenia Fortinet są zarządzane z jednego miejsca FortiGatea. Takie podejście ułatwia konfigurację, zarządzanie politykami bezpieczeństwa, a nawet aktualizację oprogramowania poszczególnych urządzeń w sieci.

Dobrze zaprojektowana infrastruktura IT będzie posiadać dużo różnych mechanizmów i technologii HA. Wprawdzie wiąże się to z większym nakładem finansowym, jednak daje pewność działania i spokój w każdym czasie. Sam musisz odpowiedzieć na pytanie, czy twoja infrastruktura IT jest odpowiednio zabezpieczona przed awarią?

Zgłoś się do nas - na początku przeprowadzimy audyt informatyczny a następnie dobierzemy odpowiednie rozwiązania aby usprawnić i wesprzeć funkcjonowanie Twojego biznesu.

Nasza oferta to bogata paleta usług informatycznych, świadczonych przez doświadczonych specjalistów IT w oparciu o najnowocześniejsze rozwiązania.

Całodobowy helpdesk, administracja serwerami czy usługi chmurowe? Zadzwoń do nas i dowiedz się co możemy Ci zaoferować.

Źródła:

- https://docs.fortinet.com

- FortiGate Infrastructure Study Guide

nasze

wsparcie.

się z nami

Firma IT, czyli firma informatyczna, zajmuje się szeroko pojętymi technologiami informacyjnymi. Obejmuje to między innymi:

- Projektowanie i tworzenie oprogramowania: Firma IT może tworzyć aplikacje na zamówienie dla innych firm lub produkty oprogramowania dla masowego rynku. W zależności od specjalizacji mogą to być aplikacje mobilne, aplikacje desktopowe, aplikacje webowe czy systemy wbudowane.

- Usługi konsultingowe: Firma IT często dostarcza ekspertów w celu doradztwa w zakresie wdrażania nowych technologii, optymalizacji procesów biznesowych czy też wyboru odpowiednich rozwiązań technologicznych.

- Rozwiązania chmurowe: Wiele firm IT specjalizuje się w wdrażaniu i zarządzaniu rozwiązaniami w chmurze, takimi jak przechowywanie danych, hosting aplikacji czy platformy do analizy danych.

- Bezpieczeństwo informatyczne: Ochrona przed cyberatakami, audyt bezpieczeństwa, wdrażanie polityk bezpieczeństwa oraz monitorowanie sieci to tylko niektóre z zadań firm IT w tej dziedzinie.

- Zarządzanie infrastrukturą IT: W tym zakresie firma może zajmować się zarządzaniem serwerami, bazami danych, sieciami czy urządzeniami końcowymi użytkowników.

- Wsparcie techniczne i serwis: Firma IT może dostarczać wsparcie dla swoich produktów lub ogólnie wsparcie IT dla innych firm, zarządzając ich technologią na co dzień.

- Szkolenia: Wielu dostawców technologii informacyjnych oferuje również szkolenia w zakresie korzystania z oprogramowania czy bezpiecznego korzystania z technologii.

- Rozwiązania hardware: Niektóre firmy IT mogą także zajmować się dostarczaniem i konfiguracją sprzętu komputerowego, serwerowego czy sieciowego.

W zależności od specjalizacji i wielkości, firma IT może oferować jedno, kilka lub wszystkie z powyższych rozwiązań. Ważne jest, aby przy wyborze dostawcy dokładnie zrozumieć zakres ich usług i dopasować je do indywidualnych potrzeb.

W Support Online od lat wspieramy firmy w

- kompleksowym wsparciu użytkowników (zarówno na miejscu jak również zdalnie),

- obsługujemy komputery, telefony, tablety oraz problemy sieciowe z nimi związane,

- specjalizujemy się w administracji serwerami: Windows, Linux/Unix,

- obsługujemy wirtualizatory takie jak: KVM, Hyper-V, VMWare czy Proxmox,

- obsługujemy serwisy chmurowe w szczególności rozwiązania: Azure, Microsoft 365 oraz AWS,

- monitorujemy serwery oraz urządzenia w sieci internetowej,

- konsultujemy rozwój, DRP oraz wspieramy stabliność przedsiębiorstwa w warstwie informatycznej,

Jeśli szukasz dobrej firmy informatycznej to myślmy, że Support Online to dobre miejsce dla rozwoju Twojego biznesu.

Warto skorzystać z firmy informatycznej (IT) taka jak Support Online gdy:

- Planujesz wdrażać nowe technologie lub oprogramowanie w swojej firmie.

- Potrzebujesz specjalistycznego doradztwa w zakresie technologii.

- Chcesz zoptymalizować istniejące procesy informatyczne.

- Zmagasz się z problemami bezpieczeństwa cyfrowego.

- Potrzebujesz wsparcia w zarządzaniu infrastrukturą IT.

- Brakuje Ci wewnętrznych zasobów lub kompetencji do realizacji pewnych projektów technologicznych.

Korzystanie z ekspertów zewnętrznych IT może przynieść korzyści w postaci oszczędności czasu, zasobów oraz zapewnienia wysokiej jakości rozwiązań.

Wynajęcie firmy informatycznej takiej jak Support Online w porównaniu z freelancerem IT oferuje kilka kluczowych korzyści:

- Wsparcie całego zespołu: Firma informatyczna IT dysponuje pełnym zespołem specjalistów od DevOps, Cyber Security Specialist po Helpdesk IT Specialist, którzy posiadają różnorodne umiejętności i doświadczenie, umożliwiając szybsze rozwiązanie problemów i realizację bardziej złożonych projektów.

- Wiarygodność i stabilność: Firmy IT mają ustaloną reputację i historię, co może przekładać się na większą pewność i stabilność usług.

- Utrzymanie i wsparcie: Firma informatyczna może oferować umowy serwisowe, gwarancje i wsparcie posprzedażowe, które mogą być trudniejsze do uzyskania od indywidualnego freelancera.

- Zasoby: Firmy mają dostęp do większej ilości zasobów, narzędzi i technologii, które mogą przyspieszyć i ulepszyć realizację projektu.

- Dłuższa dostępność: Ryzyko zniknięcia freelancera lub zmiany zawodu jest większe niż ryzyko likwidacji stabilnej firmy.

Jednakże warto zaznaczyć, że wybór pomiędzy firmą a freelancerem zależy od konkretnych potrzeb i sytuacji. Jeśli cenisz sobie spokój i szybką reakcję na niespodziewane problemy warto postawić na firmę IT taką jak Support Online.

Współpraca z firmą IT Support Online oferuje następujące zalety:

- Profesjonalny outsourcing IT: Firma gwarantuje wysoką jakość świadczonych usług w zakresie outsourcingu IT dla przedsiębiorstw różnej wielkości.

- Kompleksowe wsparcie informatyczne: IT Support Online dostarcza wszechstronne wsparcie informatyczne, które odpowiada na różne potrzeby przedsiębiorstw.

- Oszczędność czasu i pieniędzy: Dzięki wsparciu firmy, klient może skoncentrować się na swoich głównych działaniach biznesowych, jednocześnie redukując koszty związane z zarządzaniem technologią informacyjną.

- Obsługa różnorodnych firm: Firma specjalizuje się w obsłudze zarówno małych i średnich przedsiębiorstw, jak i dużych korporacji, co świadczy o jej elastyczności i zdolności dostosowywania się do różnorodnych wymagań klientów.

- Lider w obszarze outsourcingu IT: Firma jest uznawana za lidera w dziedzinie outsourcingu IT, zwłaszcza w regionie Poznania i Warszawy.

Współpracując z naszą firmą IT Support Online, przedsiębiorstwa mogą liczyć na wysoki standard obsługi oraz profesjonalizm na każdym etapie współpracy.