Pandemia COVID-19 – doskonały czas na atak.

Najprostszym i najskuteczniejszym typem ataku oszustów jest phishing. Najczęściej wykorzystywane metody działań opierają się o kanały komunikacji e-mail, www, sms, a także rozmowy telefoniczne.

Wiedza organizacji i ludzi w kwestii bezpieczeństwa jest coraz większa. Wymusza to na atakujących uruchomienie nowych mechanizmów. Dziś e-mail wysłany z „dziwnego” adresu o niespójnej treści jest przechwycony przez program antywirusowy lub system antyspamowy. Sms o bajońskiej wygranej lub nieznajomy głos w słuchawce telefonicznej nie przykuwają już naszej uwagi.

Zagrożenia nie ma? Jest! Lepiej ukryte i spersonalizowane dlatego musisz być czujny.

Kryzys jest idealną sytuacją do wykorzystania socjotechnik w osiągnięciu zamierzonych celów.

Człowiek jest najsilniejszą, a zarazem najsłabszą stroną bezpieczeństwa IT.

Sytuacja, w której świat został zaskoczony koronawirusem jest sprawdzianem wiedzy, procedur oraz postępowania w kryzysie. Nie zrzucaj odpowiedzialności za bezpieczeństwo na najlepszy, najdroższy firewall bo wystarczy, że klikniesz link, a możesz zatrzymać Twoją organizacje. Wiedza o problemie oraz odpowiednie zachowanie jest najlepszym zabezpieczeniem.

W głowie rodzi się myśl to nie mój problem, przecież nie mam dostępu do kont firmowych, poufnych informacji. Masz coś równie cennego, są to adresy e-mail, numery telefonów, zdjęcia osób które mają dostęp do tych danych. Tak, to już wystarczy żeby uruchomić atak phishing-owy. Proceder ten rozciągnięty jest w czasie. Planowany jest na tygodnie, miesiące co kłóci się z wyobrażeniem typowego ataku hakerskiego. W jaki sposób użyć tych danych napiszę w dalszej części.

Czas na atak.

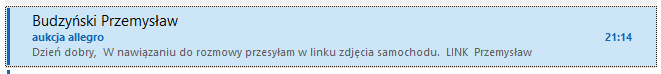

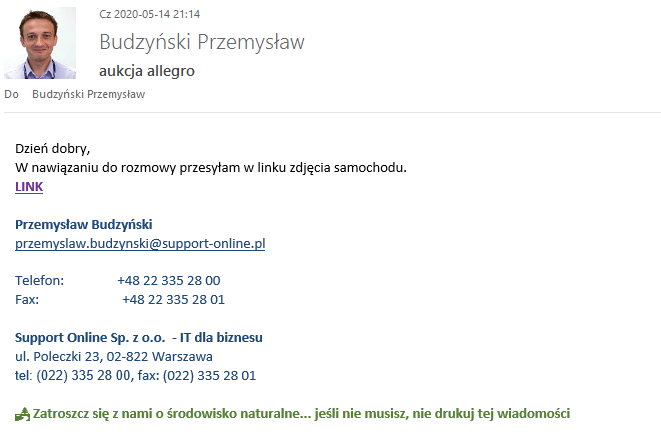

Wysyłam do Ciebie (siebie) e-mail, widzisz go tak.

Jest to zwyczajny mail i raczej nie budzi podejrzeń poza „Dzień dobry” o 21:14.

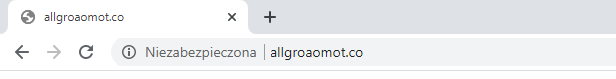

Teraz wystarczy tylko kliknąć.

Kliknąłeś i otworzyła się strona bez zdjęć ani prośby o podanie loginu i hasła.

Zamykasz przeglądarkę, antywirus nie wyświetla komunikatu o infekcji. Komputer pracuje tak jak zwykle. Tym czasem w tle wykradane są informacje o Twojej organizacji (adresy e-mail, numery telefonów komórkowych, stacjonarnych, loginy do komunikatorów). Teraz atakujący ma informacje na temat struktury organizacji, wie kto jest Prezesem Zarządu a kto Główną Księgową. Wie również jak sformatować fałszywy email z odpowiednią stopką i podpisem.

Cel osiągnięty! Oszust podszyje się pod Prezesa i może wysłać e-mail do Księgowej z prośbą o szybki przelew.

Zaprezentowany przykład jest jedną z wielu technik ataku phishingowego. Jest wiele innych form na wydobycie danych firmy. Przykładowo możesz w fałszywej wiadomości kliknąć w link i zostać przekierowany do strony internetowej łudząco podobnej do oryginalnej. Dane logowania, które tam podasz, przechwycą oszuści.

Skala problemu

Według badania przeprowadzonego w 2019 roku przez naukowców z Politechniki Wrocławskiej wynika, że 45% osób korzystających z bankowości elektronicznej w Polsce jest najbardziej narażonych na ataki w sieci.

Od stycznia do marca 2020 Google zarejestrował wzrost tworzonych stron pod atak typu phishing o 350%.

W trosce o bezpieczne funkcjonowanie organizacji należy zabezpieczyć się w możliwie najlepszym stopniu. Podstawą jest świadomość o istniejącym problemie oraz odpowiednia infrastruktura IT.

Aby podnieść świadomość pracowników zachęcamy do zapoznania się z naszą ofertą – SZKOLENIE Z CYBERBEZPIECZEŃSTWA. Podczas szkolenia zwracamy uwagę na kluczowe zagadnienia, które pomagają zwiększyć świadomość odporność na cyberataki.

Ciekawym elementem są również testy phishigowe – więcej na ten temat znajdziecie na naszej stronie www.phishingstop.pl.

Zachęcamy do organizacji szkoleń w firmach, gdyż nieświadomy pracownik może być łatwym celem dla cyberprzestępców.

Źródła:

https://bankomania.pkobp.pl/finanse/bezpieczenstwo/jak-oszusci-kradna-pieniadze-z-kont-czyli-vishing-phishing-i-smishing-w-akcji/

https://www.forbes.com/sites/jessedamiani/2020/03/26/google-data-reveals-350-surge-in-phishing-websites-during-coronavirus-pandemic/#6f94a56419d5

Przemysław Budzyński

Dział handlowy Support Online