Ransomware to rodzaj złośliwego oprogramowania – konia trojańskiego, który poprzez infekcję komputera szyfruje pliki, czyniąc je niemożliwym do odtworzenia bez klucza deszyfrującego. Za jego udostępnienie i potencjalną szansę odzyskania danych, cyberprzestępcy żądają okupu, najczęściej w walucie elektronicznej – Bitcoinach.

Początki oprogramowania wymuszającego haracz sięgają lat dziewięćdziesiątych, jednak nasilenie tego zjawiska zaczęło się od roku 2013 wraz z pojawieniem się wirusa Cryptolocker oraz możliwości użycia trudnych do namierzenia płatności elektronicznych.

Kolejnymi groźnymi odsłonami aplikacji typu ransomware były: Cryptolocker 2.0, Cryptowall, Locky, a w tym roku (marzec 2016) również pierwsza odmiana na system Mac OS X – KeRanger. Pojawiło się też wiele innych infekcji tego typu (np. LeChiffre, FakeBSOD, Trolo,Crowti). Obecnie, według firmy Microsoft, największymi zagrożeniami dla systemów jej produkcji są Locky i Cerber.

Sposób działania złośliwego kodu

Najczęstszym do tej pory sposobem infekowania komputera ofiary jest załącznik e-mail lub link do takiego załącznika. Wykorzystując sposób działania systemu Windows, pozwalający na umieszczenie programu wykonywalnego w lokalnym folderze użytkownika oraz możliwość szyfrowania plików bez elewacji (podniesienia) uprawnień – dokumenty typu aplikacja pakietu Office (Word, Excel, Powe Point), PDF, czy zdjęcia oraz inne, w zależności od odmiany złośliwego kodu – są szyfrowane kluczem 2048 bitowym pobranym z serwera hackerów. Bez tego klucza aplikacja ransomware w większości przypadków nie rozpocznie swojego działania. Potrzebny więc jest dostęp do Internetu i określonego w konfiguracji konia trojańskiego adresu IP zdalnego serwera.

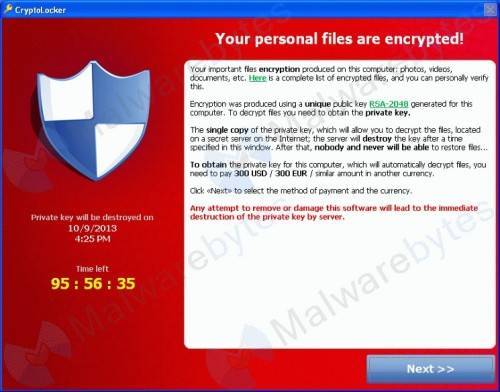

Po udanym ataku pojawia się okno lub zmienia tapeta na pulpicie na taką z informacją, że pliki zostały zaszyfrowane oraz instrukcją w jaki sposób można je odzyskać, a w zasadzie jak dużą opłatę należy dokonać i na jakie konto, by pozyskać klucz deszyfrujący. Dodatkowo pokazany jest czas na podjęcie decyzji – swoista „promocja” na niższą opłatę, w przypadku szybko wykonanej akcji z instrukcji, co sprawia, że użytkownicy są skłonni na pochopne decyzje o zapłaceniu.

Rysunek 1. Informacja jaka pojawia się na ekranie po zarażeniu komputera Cryptolockerem

Niestety złośliwe aplikacje mają coraz bardziej zaawansowane sposoby działania. W obecnej chwili można się spodziewać ataku nie tylko poprzez dostęp do poczty internetowej, ale również do plików pozyskanych od klientów, czy współpracowników, przeglądanie stron internetowych oraz używanie gier komputerowych (w tym ostatnim przypadku gracze są grupą docelowa dla TeslaCrypt).

Za przykład niech posłuży otwarcie dokumentu Excel, w którym mamy informację o konieczności włączenia makr, dla jego poprawnego działania. O ile nie zapali nam się w tym momencie lampka ostrzegawcza i potwierdzimy taką akcję – ze zdalnego serwera pobrany zostanie złośliwy skrypt a pliki zaszyfrowane.

Kolejną możliwością pobrania konia trojańskiego żądającego okupu, jest instalacja dodatków do popularnych gier.

O ile w podanych wcześniej przypadkach wymagana jest interakcja użytkownika, to znaczy musi on kliknąć w link, otworzyć załącznik lub włączyć makra, o tyle ostatnio słychać o masowym wysypie zarażonych reklam, umieszczonych w znanych serwisach internetowych, takich jak: BBC, New York Times, MSN i AOL, czy NFL. Nawet Google nie udało się obronić przed dostaniem się do jego sieci ransomware, gdyż usługa DoubleClick będąca nośnikiem reklam – przekierowywała do strony z zarażonym kodem Flash.

Reklamy te nie wymagają podejmowania żadnej czynności poza wejściem na odpowiednio spreparowaną stronę. Jeżeli jednak jest nią znana i ceniona instytucja, użytkownik raczej nie będzie spodziewał się, że może tam trafić złośliwy kod. Przynajmniej jeszcze do niedawna mało kto przypuszczał, że jego ulubiona strona WWW może stać się medium roznoszącym zarazki komputerowe na masową skalę.

Atak ransomware a sieć komputerowa

Ponieważ komputery są wpinane do sieci, podczas ataku narażone są wszystkie maszyny, które są dostępne w ramach uprawnień użytkownika. Najnowsze odmiany złośliwego oprogramowania tego typu skanują sieć w poszukiwaniu plików, które mogą zaszyfrować. O ile wcześniejsze generacje koni trojańskich atakowały tylko pliki dostępne lokalnie i w mapowanych folderach, o tyle teraz nie ma to znaczenia. Jeżeli użytkownik ma uprawnienia logowania się na dysk sieciowy, to jest duża szansa, że podczas ataku dane tam umieszczone zostaną również zaszyfrowane. Zagrożone są również udziały na innych komputerach z systemem Windows, Linux czy Mac oraz podłączone aktualnie przez protokół WebDav.

Czy Linux i MacOS X są bezpieczne?

W chwili obecnej większość ataków następuje na komputery z systemem Windows, ale widać zwrot w stronę rozszerzenia tego procederu także na inne systemy. Wynika to głównie z dużych przychodów uzyskiwanych przez przestępców z tego procederu. Mimo, że zgodnie z zaleceniami specjalistów mało ofiar płaci za możliwość uzyskania klucza deszyfrującego pliki, zyski i tak idą w miliony dolarów.

Pojawił się już pierwszy koń trojański ransomware dla systemu Mac OS X – KeRanger, a nasze urządzenia mobilne także nie są bezpieczne – większość z nich jest pozbawionych ochrony. Na urządzenia z systemem Android już teraz czai się wiele zagrożeń, np. linki w SMSach, które po kliknięciu, przekierowują na stronę internetową ze spreparowanym kodem, dzięki któremu hacker ma nieograniczony dostęp do urządzenia.

Co na to producenci programów antywirusowych?

Ktoś mógłby powiedzieć – „Przecież mam program antywirusowy, on mnie ochroni przed każdym zagrożeniem”. Otóż sprawa nie wygląda tak różowo. Program antywirusowy jest w stanie usunąć podmienione pliki systemowe oraz konie trojańskie. W wersji z zaporą potrafi też blokować dostęp do podejrzanych adresów internetowych. Jednak większość ataków ransomware jest tak pomyślana, by to sam użytkownik wywołał akcję szyfrowania przez wejście na odpowiednią stronę, lub otworzenie załącznika w taki sposób, żeby jak najmniej programów antywirusowych wszczęło alarm.

Oczywiście posiadanie aktualnej wersji bazy najbardziej wyrafinowanej aplikacji antywirusowej uchroni nas przed większością znanych niebezpieczeństw, jednak nigdy nie daje 100% pewności.

Jak uchronić się przed atakami? (How should company handle ransomware?)

Najważniejszą rzeczą jest świadomość użytkowników i administratorów systemów informatycznych o realnym zagrożeniu. Jak nigdy dotąd stosowanie się do rygorystycznych polityk bezpieczeństwa teraz ma wymierne znaczenie.

Posiadanie aktualnej i pewnej, tj. sprawdzonej kopii bezpieczeństwa danych to już nie dodatek tylko konieczność. Czyniąca największe spustoszenie w chwili obecnej wersja ransomware „Locky” kasuje również pliki Windows Shadow Copy, czyli służące do odzyskania obrazu systemu operacyjnego sprzed awarii. W związku z czym po ataku nie będziemy mogli użyć funkcji „Przywracanie systemu”.

Najważniejsze dobre praktyki dla użytkowników w celu zabezpieczenia przed ransomware:

- Zmieniać hasła dostępu do komputera i usług regularnie na takie o dużym stopniu komplikacji,

- Nie przekazywać haseł nikomu,

- Korzystać z konta użytkownika z minimalnymi przywilejami (prace administracyjne wykonywać poprzez chwilowe podniesienie uprawnień),

- Tworzyć regularnie i sprawdzać kopie bezpieczeństwa danych na zewnętrznych nośnikach ( bez dostępu do Internetu ),

- Posiadać zainstalowany program antywirusowy i na bieżąco aktualizować jego silnik i bazę danych oraz używać go regularnie do skanowania systemu,

- Aktualizować system i aplikacje często i na czas – jeżeli wiemy, że została odkryta nowa dziura w systemie i jest już wydana „łatka” – natychmiast ją instalujemy,

- Nie otwierać załączników w podejrzanych mailach – jeżeli nie znamy adresata wiadomości, najlepiej od razu ją usunąć,

- Nie włączać makr w pakiecie Office,

- Nie klikać w linki na stronach internetowych o podejrzanym wyglądzie – duża ilość ataków używa techniki phishingu, czyli podszywania się pod znane dla dużego kręgu ludzi portale, np. strony banków, by zachęcić użytkownika do podjęcia akcji, np. kliknięcia w link, podania hasła, czy wysłanie SMSa,

- Sprawdzać zgodność certyfikatów SSL z domeną stron internetowych,

- Nie klikać w linki w SMSach i MMSach,

- Nie instalować aplikacji pochodzących z nieznanego źródła,

- W systemach Microsoft Windows, firma zaleca użycie oprócz wbudowanego Windows Defender, dodatkowej ochrony EMET (Enhanced Mitigation Experience Toolkit) – https://support.microsoft.com/en-us/kb/2458544

- Zabezpieczyć również urządzenia mobilne poprzez instalację oprogramowania antywirusowego.

- W przypadku padnięcia ofiarą ataku nie płacić okupu – w ten sposób możemy ograniczyć zapał cyberprzestępców.

Czynności, które mogą podjąć administratorzy systemów informatycznych w celu ochrony przed zagrożeniami ze strony ransomware:

- Przede wszystkim prowadzić kampanie edukacyjne dla użytkowników – zapracowani nie są świadomi zagrożeń, które ich otaczają. Głównie chodzi o nauczenie ich nie klikania w podejrzane linki, nie otwierania załączników niewiadomego pochodzenia, kasowanie maili z nieznanego źródła, a w razie wątpliwości – zgłoszenie się do administratora,

- Wymusić na użytkownikach stosowanie polityki bezpieczeństwa dla komputerów poprzez polisy GPO, ale również na urządzeniach mobilnych poprzez użycie odpowiednich aplikacji czy funkcji, np. Mobile Device Management dla Office365, reguły Active Sync dla serwerów Exchange,

- Dbać o regularny i sprawdzony backup danych,

- Posiadać plan działania na wypadek ataku,

- Wdrożyć rozwiązania IPS/IDS (Intrusion Preventing System/Intrusion Detecting System),

- Wdrożyć autentykację wiadomości e-mail za pomocą Sender Policy Framework (SPF), Domain Message Authentication Reporting and Conformance (DMARC) i Domain Keys Identified Mail (DKIM),

- Skanować wchodzącą i wychodzącą pocztę programem antywirusowym,

- Wdrożyć zapory sieciowe (firewalle) oraz serwery proxy,

- Segmentować sieć – aby jak najmniejsza ilość komputerów miała kontakt ze sobą,

- Limitować poziom i wielkość dostępu użytkowników do danych i udziałów sieciowych, tak aby w przypadku ataku na jednym komputerze, poczynione szkody w systemach całej firmy były jak najmniejsze – nie każdy potrzebuje dostęp do wszystkich udziałów sieciowych oraz nie musi mieć uprawnień modyfikacji tych danych,

- Wyłączyć dostęp administracyjny na komputerach,

- Zablokować polisą GPO lub aplikacją możliwość uruchamiania aplikacji z folderu AppData,

- Wdrożyć monitorowanie dostępu do serwerów plików,

- Wdrożyć blokowanie reklam – niektóre zagrożenia czekają ze strony reklam w technologii Flash,

- Wyłączyć aplikacje Adobe Reader(wtyczka do przeglądarki), Flash, Java, Silverlight wszystkim, którzy tego nie potrzebują,

- Wyłączyć także wszelkie niepotrzebne lub podejrzane dodatki w przeglądarkach internetowych.

Podsumowanie

Zagrożenia jakie pojawiają się ze świata cyberprzestępczości wymagają coraz większej świadomości od zwykłego użytkownika. Konie trojańskie i inne złośliwe oprogramowanie randsomware jest tak projektowane, by wykorzystać nieznajomość sposobów działania systemu i aplikacji przez osobę, która z nich korzysta oraz przyzwyczajenia, np. klikanie OK bez zastanowienia się nad konsekwencjami takiego działania.

Administratorzy systemów muszą dołożyć wielu starań, by zapewnić pierwszą linię obrony przed atakami typu ransomware. Jednak bez współpracy ze strony końcowego użytkownika ich wysiłek nie zapewni całkowitej ochrony. Dlatego tak ważne jest posiadanie aktualnej i pewnej, tj. sprawdzonej kopii bezpieczeństwa, które w razie zaszyfrowania plików, pozwoli je odzyskać.

Jeśli potrzebujesz wsparcia informatycznego aby w sposób prawidłowy zabezpieczyć swoją firmę przed cyberzagrożeniami to zgłoś się do nas. Przeprowadzimy dla Ciebie audyt bezpieczeństwa, w wyniku stworzymy kierunek rozwoju i zmian w infrastrukturze IT.

Support Online to firma z wieloletnim doświadczeniem oferująca kompleksowe wsparcie IT dla firm. Administracja serwerami, rozwiązania chmurowe, helpdesk czy dbanie o bezpieczeństwo danych to tylko nieliczne elementy naszej oferty. Zapraszamy do współpracy.

Źródło:

https://en.wikipedia.org/wiki/Ransomware

https://www.microsoft.com/security/portal/mmpc/shared/ransomware.aspx

http://www.symantec.com/connect/blogs/ransomware-dos-and-donts-protecting-critical-data

http://www.computerweekly.com/news/4500278672/Crypto-ransomware-lurks-in-ads-on-popular-websites

https://blogs.mcafee.com/consumer/gamers-latest-target-teslacrypt/

http://www.securityweek.com/locky-ransomware-encrypts-unmapped-network-shares

Maciej Ochal

Administrator i Trener Microsoft w Support Online