Standardowe systemy uwierzytelniania użytkowników wymagają tylko dwóch rzeczy: loginu i hasła. Warto zadać sobie pytanie czy taka forma zabezpieczenia dostępu do firmowych, a co za tym idzie często klienckich danych jest wystarczająca. Hasło można w łatwy sposób przechwycić poprzez podejrzenie go lub złośliwe oprogramowanie które podsłucha ciąg znaków. Two Factor Authentication(2FA) dodaje opcję autentykacji dodatkowym, niezależnym kanałem. W tym artykule skupimy się na przykładach wdrożenie tego rozwiązania na urządzeniach firmy fortinet. Przedstawione rozwiązania opierają się na kodach jednorazowych.

Firewalle Forigate umożliwiają dodatkową autentykację użytkowników zarówno lokalnych jaki domenowych. Można też wykorzystać tę metodę dla użytkownika administrującego samym urządzeniem.

2FA może być realizowane na kilka sposobów pierwszym z nich jest skonfigurowanie urządzenia do wysyłanie e-mail do użytkownika jednorazowym kodem o który zapyta urządzenie po wpisaniu loginu i hasła. Warto dodać ,że mamy określoną ilość czasu na wpisanie takiego kodu.

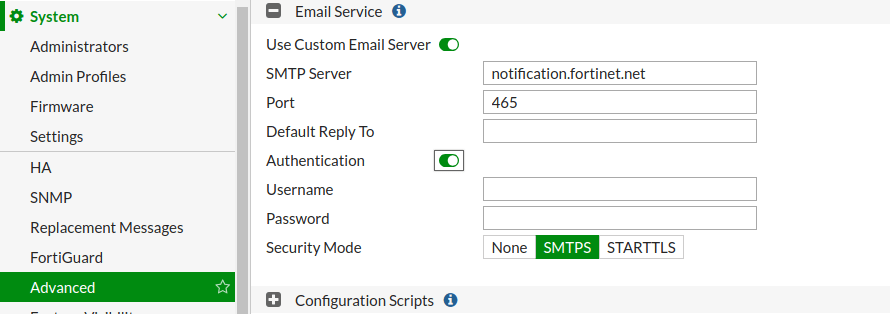

Poniżej przedstawiam jak należy skonfigurować tę usługę na przykładzie urządzenia Fortigate 50E:

Pierwszy krok: SMTP

Konfigurujemy serwer smtp żeby firewall mógł wysyłać maile do użytkowników. Oczywiście na samym serwerze pocztowym warto założyć użytkownika dla urządzenie żeby mogło wysyłać e-maile w bezpieczny sposób

1.Wchodzimy kolejno w System > Config > Advanced > Email Service

2. Wypełniamy pola:

– SMTP Server tutaj wpisujemy adres serwera SMTP

– Default Reply To tutaj domyślny adres na jaki przyjdą maile.

3. Kiedy wybierzemy opcję z kontem do autentykacji trzeba wypełnić pola username i password oraz port na jakim ma odbywać się komunikacja z serwerem.

4. Na koniec warto zaznaczyć opcję Security Mode żeby komunikacja z serwerem SMTP była szyfrowana. Do wyboru są trzy opcje:

– None – brak szyfrowania , niepolecana

– SMTPS

– STARTTLS

Konfiguracja wyżej wymienionego konta pozwala też na otrzymywanie e-mail od urządzenia na temat różnych zdarzeń które miały na nim miejsce.

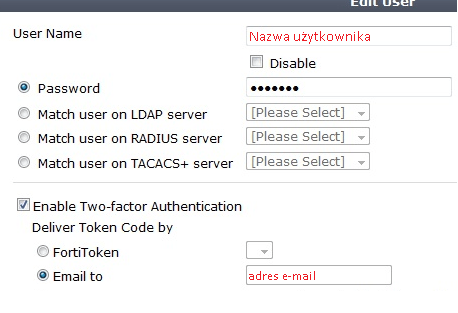

Drugi krok: UWIERZYTELNIENIE

II. Drugim krokiem jest utworzenie użytkownika lokalnego lub wybranie domenowego oraz włączenie mu opcji two factor authentication.

1. Wchodzimy kolejno w User & Device > User > User Definition.

2. Edytujemy konto wybranego użytkownika.

3. Włączamy opcję email i wpisujemy adres e-mail na jaki ma przyjść kod.

4. Zaznaczamy Enable Two-factor Authentication.

5. Wybieramy Email based two-factor authentication.

6. Klikamy OK.

Czasami zdarza się ,że opcja Email based two-factor authentication nie pojawia się lub można wybrać tylko sms. Należy wtedy skonfigurować ją przez wiersz polecenia:

Wpisujemy:

config user local edit nazwa użytkownika

set email-to adres e-mail użytkownika

set two-factor email -ta opcja jest bezparametrowa on/off

end – wychodzimy z trybu edycji użytkownika

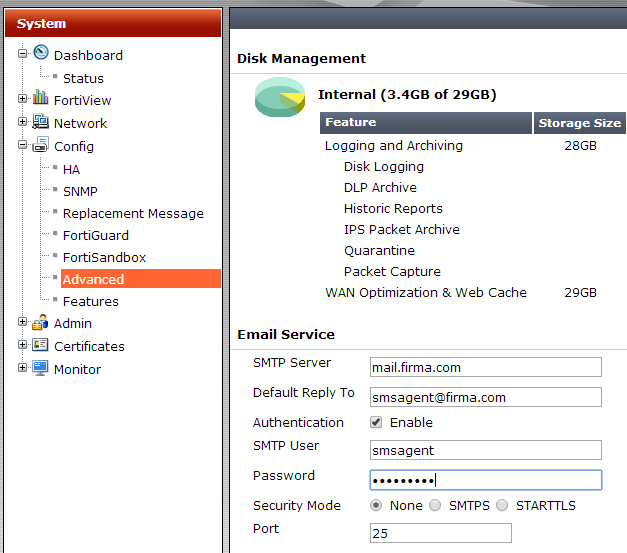

Kolejną metodą realizacji 2FA jest autentykacja poprzez SMS. Niestety samo urządzenie fortigate nie potrafi wysyłać wiadomości tekstowych ponieważ nie ma wbudowanego interfejsu dla karty sim lub zewnętrznego urządzenia umożliwiającego wysyłanie SMS. Do konfiguracji potrzebny zewnętrzny usługodawca. Firma Fortinet w ramach usługi FortiGuard pozwala na wysłanie 4 SMS. Dla większej ich ilości należy dokupić dodatkową licencję lub wykupić usługę u innego dostawcy. Przedstawiam konfigurację na starszej wersji FortiOS ponieważ na nowszych usunięto z GUI tę funkcjonalność i pozostawiono ją tylko w wierszu polecenia. W tym przykładzie korzystamy z usługi e-mail2SMS zewnętrznego dostawcy.

Żeby skonfigurować autentykację po SMS należy:

1. Wejść w System > Config >Advanced

2. Wypełnić pola analogicznie jak w poprzednim przykładzie

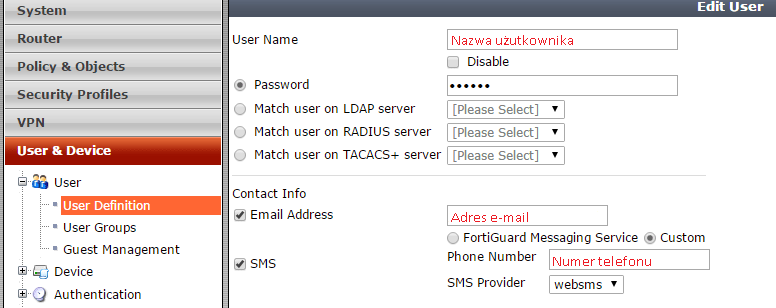

3. Tworzymy użytkownika wchodząc odpowiednio w User & Device > User > User Definition

4. Wypełniamy pola tak jak na screenie przy czym tutaj użyto zewnętrznego dostawcy usług SMS. Ważne jest to ,że przy usłudze email2sms musimy wypełnić też adres e-mail i numer telefonu wraz z prefixem.

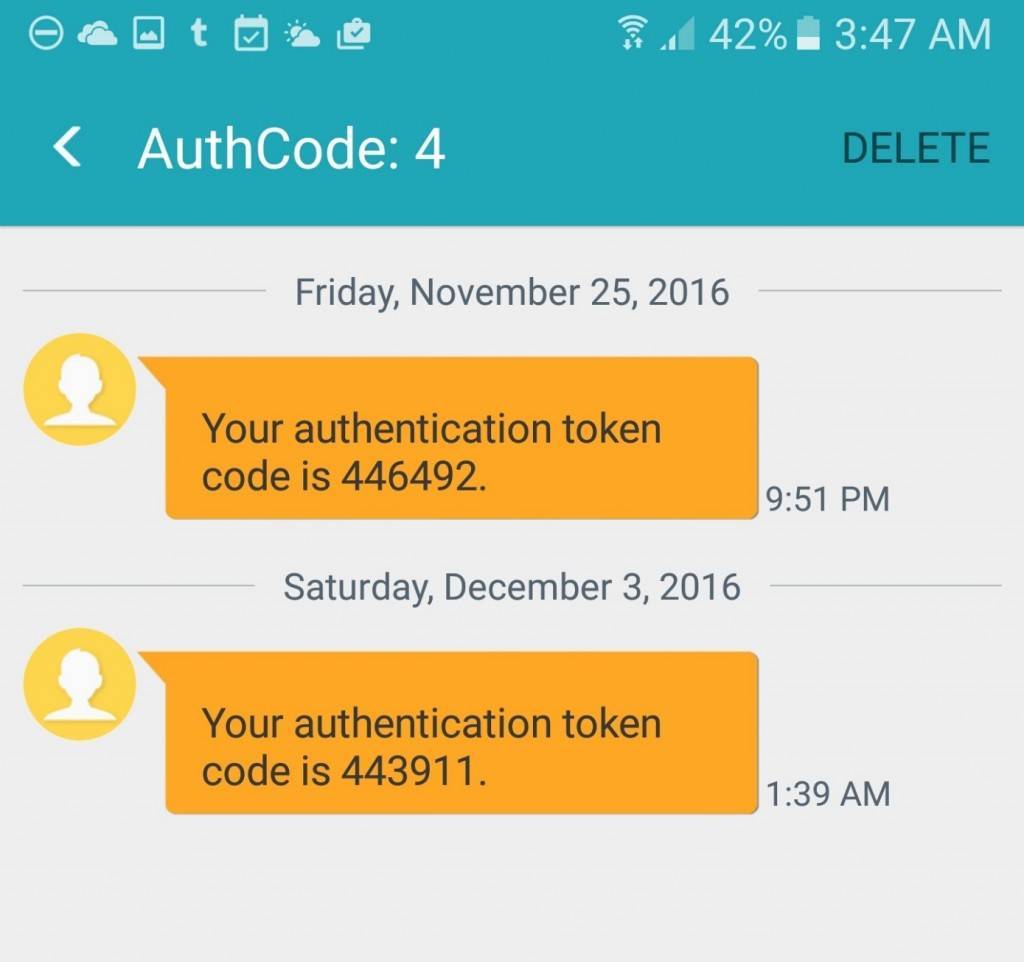

6. Przykładowy rezultat:

Firma Fortinet oferuje także własne rozwiązanie 2FA pod nazwą FortiToken. Jest to dodatkowa licencja na określoną ilość kodów(FortiTokenów) które możemy wykorzystać do realizacji tego rozwiązania. Standardowo otrzymujemy 2 tokeny ,żeby mieć ich więcej potrzebny jest zakup dodatkowej licencji. FortiToken może być wdrożony dwojako.

Możemy zakupić urządzenie sprzętowe ,bardzo podobne jak często stosowane w bankach lub zainstalować aplikacjie na smartfona. Oba rozwiązania polegają na sparowaniu kodu FortiToken z aplikacją/sprzętem który wyświetli jednorazowy kod do wpisania w FortiClient. W naszym przykładzie skupimy się na rozwiązaniu z aplikacją FortiToken Mobile.

Żeby wdrożyć u użytkownika FortiToken należy:

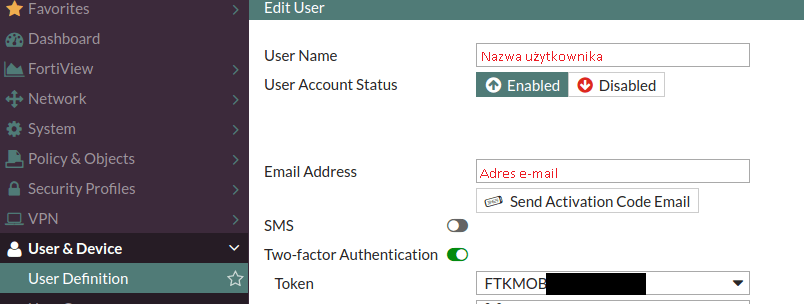

1. Utworzyć lub wybrać istniejącego użytkownika analogicznie jak w poprzednich przykładach

2. Wypełnić pole z adresem e-mail. Jest niezbędne żeby otrzymać wiadomość aktywującą FortiToken do dalszej konfiguracji

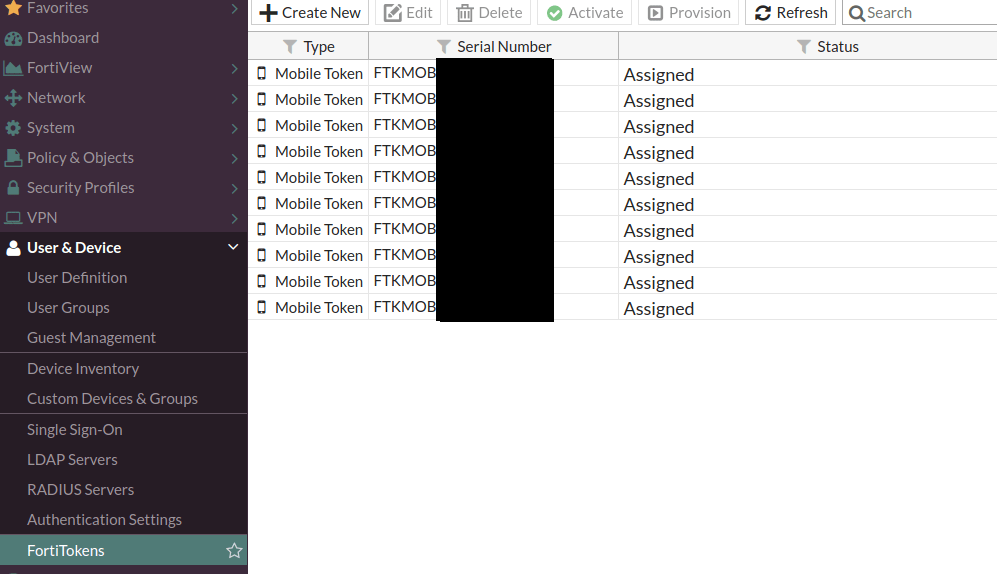

3. Wybrać wolny FortiToken z listy(listę wolnych i przypisanych do użytkowników licencji można obejrzeć w sekcji User & Device > FortiToken)

4. Kliknąć Send Activation e-mail żeby wysłać wiadomość aktywującą

5. Zainstalować aplikację smartfonową na przykład ze sklepu Play Google

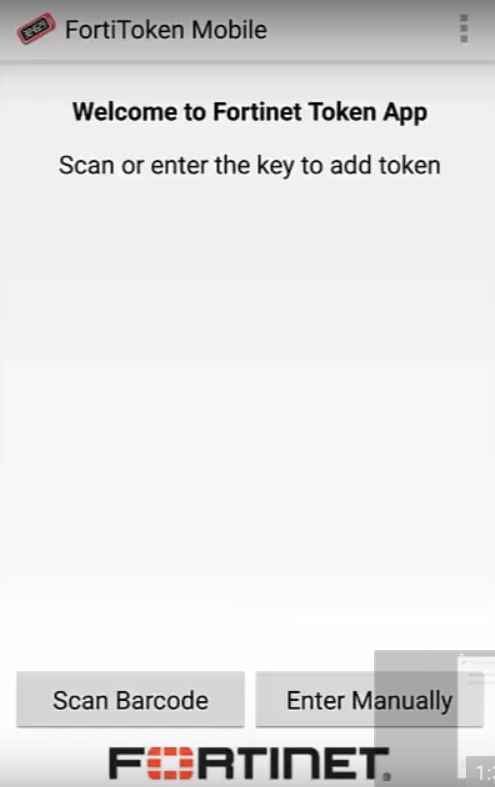

6. Po uruchomieniu aplikacji należy zeskanować lub przepisać ręcznie kod otrzymany wcześniej e-mailem żeby utworzyć parę Aplikacja-Licencja aktywującą-Użytkownik.

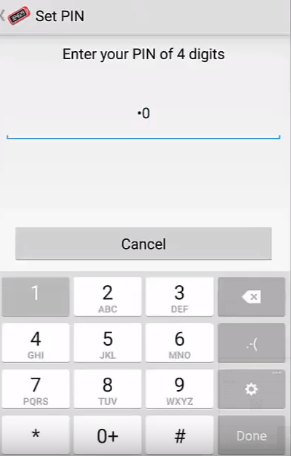

7. Aplikacja FortiToken Mobile poprosi o utworzenie kodu PIN do zabezpieczenia jej samej na telefonie.

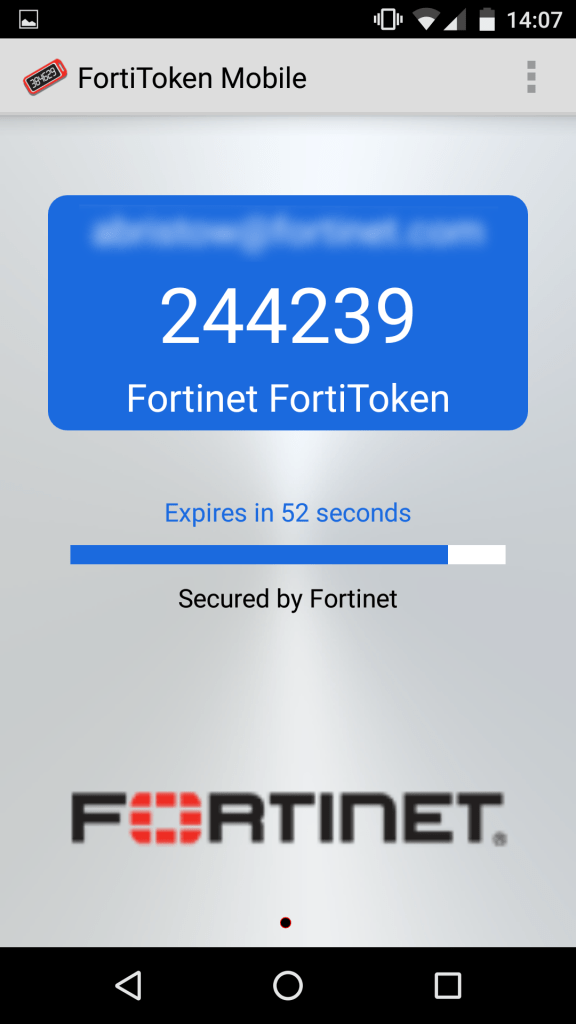

8. Teraz co 60 sekund (wartość tę możemy zmienić) będziemy otrzymywali kod do wpisania podczas łączenia się przez VPN

Praktyka pokazuje, że to rozwiązanie jest najbardziej niezawodne i wymaga najmniej pracy ze strony administracyjnej.

Zalety Two Factor Authentcation w rozwiązaniach Fortinet

1.Bardzo duże zwiększenie poziomu bezpieczeństwa w stosunku do używania tylko loginu i hasła

2.Metody przedstawione w powyższym artykule nie są bardzo uciążliwe dla użytkownika końcowego

Wady Two Factor Authentcation w rozwiązaniach Fortinet

1.Bardzo często dużo trudniejsza konfiguracja i troubleshooting.

2. Konieczność zakupu dodatkowych licencji

3. Większa uciążliwość w korzystaniu

W chwili pisania tego artykułu 2FA powoli staje się standardem. Jest teraz często opcją dodatkową ale w przyszłości stanie się czymś oczywistym. Żyjemy w czasach kiedy oszustwa zarówno elektroniczne jak i tradycyjne stają się smutną codziennością. Podwójna autentykacja pozwala uniknąć wielu tragicznych w skutkach zdarzeń utraty danych. Nie bez przyczyny największe banki oraz instytucje finansowe wymagają od swoich klientów oraz kontraktorów dodatkowego uwierzytelniania. Dzisiaj nikt nie może sobie pozwolić na nieautoryzowany dostęp do środowiska i związane z jego konsekwencjami przestoje w pracy w przypadku konieczności ewentualnego jego przywrócenia.

Potrzebujesz wsparcia przy wdrożeniu 2FA? Jako firma informatyczna specjalizujemy się w nowoczesnych rozwiązaniach technologicznych. Outsourcing IT to jedno z najczęściej wybieranych rozwiązań przez firmy w Polsce i na świecie. Chętnie pomożemy Ci w rozwoju Twojego biznesu – zapraszamy do kontaktu.

Jakub Kostkiewicz

Źródła

- Opracowanie własne

- https://cookbook.fortinet.com/sms-two-factor-authentication-ssl-vpn/

Jakub Kostkiewicz

Inżynier Cisco w Support Online