W ramach cyklu artykułów o zasadach bezpiecznego zachowania w Internecie zaprezentuję:

- typowe ataki (Phishing, Ransomware, spearphishing/whaling/CEO Fraud, Man-in-the-Middle, DDOS) – jak je rozpoznać i zapobiegać,

- bezpieczną pracę w przeglądarce internetowej (https, certyfikaty, ciasteczka, wtyczki)

- bezpieczeństwo danych firmowych (rozmowy o sprawach służbowych, hasła, udostępnianie zewnętrzne, szyfrowanie, bezpieczeństwo fizyczne, BYOD, usuwanie danych).

Dzisiaj artykuł o Ransomware

Według danych firmy GDATA Polska:

„Poziom zagrożenia w II kwartale 2020 roku wyraźnie wzrósł. Według danych opublikowanych przez ekspertów ds. bezpieczeństwa z G DATA, liczba odpartych cyberataków wzrosła o 154% w porównaniu z pierwszym kwartałem. Jednym z głównych czynników napędowych tego rozwoju jest pandemia COVID-19. Jeśli tylko było to możliwe, pracownikom nakazano pracować z domu. Cyberprzestępcy korzystając ze zgiełku panującego w działach IT wyraźnie zwiększyli swoją aktywność”.

Co to jest Ransomware?

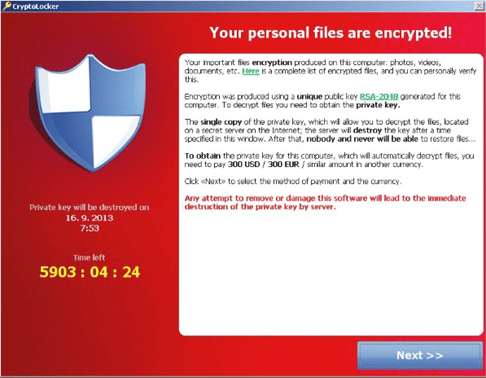

Ransomware – atak hakera poprzez złośliwą aplikację, powodujący zaszyfrowanie plików lub zablokowanie komputera lub smartfonu. Zablokowane są zwykle jego główne funkcje – dostęp do Internetu, blokada ekranu itp. Następnie na ekranie możesz zobaczyć informację o możliwości przywrócenia plików lub odblokowaniu urządzenia w zamian za wpłatę okupu.

Haker infekuje komputer za pomocą złośliwego kodu, który dostarczany jest poprzez kliknięcie link w wiadomości e-mail, załącznik, instalację nielegalnego oprogramowania, sfałszowaną stronę www lub makr w pakiecie Office.

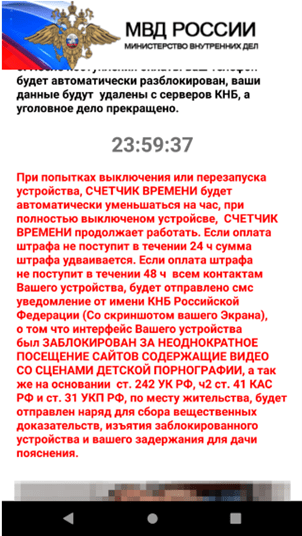

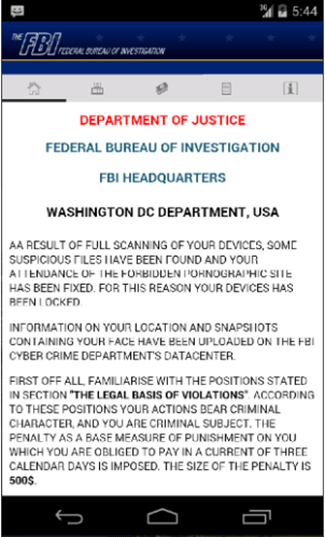

Ostatnio (październik 2020) nasilają się ataki na telefony komórkowe. W tym przypadku ekran telefonu jest przysłaniany pojawiającym się oknem, które zawiera informacje o naszym przewinieniu, karze oraz jak usunąć blokadę – oczywiście po uiszczeniu opłaty.

Źródło: https://www.fortinet.com/blog/threat-research/locker-an-android-ransomware-full-of-surprises

Jak rozpoznasz ransomware?

Atak zwykle rozpoczyna się on od dostarczenia wiadomości e-mail podszywającej się pod znane Ci usługi (phishing). Złośliwa zawartość może być też zainstalowana na urządzeniu poprzez nielegalne oprogramowanie lub specjalnie przygotowane linki i banery reklamowe. Nie znając zamysłów hakera, nie sposób odróżnić, z którą formą ataku mamy do czynienia (phishing czy ransomware). Mail zawiera link lub załącznik ze złośliwą zawartością, infekującą komputer. Na telefonie komórkowym ciężko rozpoznać atak, stąd hakerzy przenoszą swoje działania na to pole. Włamania ułatwia fakt małego zainteresowania firm zabezpieczeniami smartfonów. Zwykle większą wagę poświęcają one komputerom.

Szczególną uwagę powinieneś zwrócić na podejrzane wiadomości e-mail. Jak je rozpoznać?

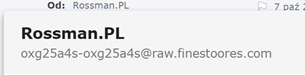

- wiadomość będzie próbowała wzbudzić Twoje emocje – chęć łatwego zarobku, współczucie, pomoc innym, bycie częścią społeczności, zagrożenie bezpieczeństwa („Wygrałeś!”, „Twoje konto zostało zablokowane!”, „odnów subskrypcje”, „xyz udostępnia dokument”);

- by zapewnić wiarygodność zwykle dotyczy znanych Ci usługodawców (firmy kurierskie, banki, sklepy, Google, Microsoft, Facebook itp.);

- by uśpić Twoją czujność, będzie ograniczona czasowo, np. „ostatni dzień promocji”, „jutro wygasa twoje konto” itp.;

- może dotyczyć praktycznie wszystkiego: przesyłki, niezapłaconych faktur, aktualizacji oprogramowania, wygaśnięcia licencji, wygranej w loterii, podwyżki pensji, spadku, pomocy potrzebującym;

- może zawierać błędy gramatyczne i pomyłki, np. złe daty, grafiki;

- trzeba traktować każdą wiadomość z podejrzliwością.

Jak zabezpieczysz się przed atakami typu Ransomware?

- nie klikaj w nieznane linki ani banery reklamowe;

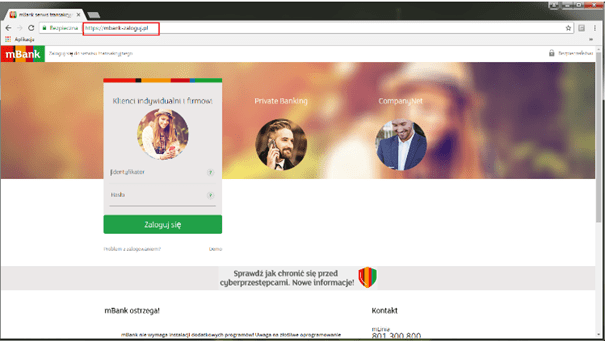

- sprawdzaj, czy strona korzysta z właściwej nazwy domeny, protokołu https:// oraz ważnego certyfikatu;

- nie używaj stron P2P służących najczęściej do udostępniania nielegalnych treści, torrentów, nie korzystaj ze stron z zawartością dla dorosłych,

- gdy nie jesteś pewien czy dany link prowadzi w odpowiednie miejsce, najeźdź na niego myszką lub przytrzymaj dłużej palec na urządzeniu mobilnym – dowiesz się, gdzie tak naprawdę może Cię przekierować,

- nie otwieraj maili od nieznanych nadawców. Nawet jeżeli wiadomość wygląda wiarygodnie, ale jego treść jest podejrzana, np. prośba o przelew na nieznane konto – potwierdzaj to z przełożonym lub jeżeli znasz nadawcę – zapytaj go, zadzwoń do niego. Może się okazać, że jego skrzynka została przejęta przez hakera i jeszcze o tym nie wie;

- nie pobieraj plików uruchamialnych (.exe, .vbs, .scr);

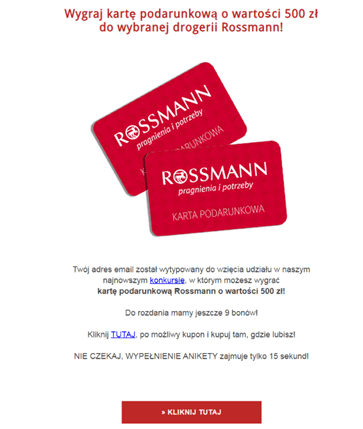

- nie zezwalaj na włączenie makr w programach pakietu Office;

- przed zamknięciem programu albo przeglądarki pamiętaj, by wylogować się z aktywnej sesji;

- używaj zakładek w przeglądarce – będziesz miał pewność, że korzystasz z właściwego linku do aplikacji/strony:

- używaj oprogramowania antywirusowego;

- aktualizuj oprogramowanie, w szczególności antywirusowe, ale uważaj na programy podszywające się pod znane usługi;

- twórz i zabezpieczaj kopie zapasowe na zewnętrznych nośnikach. Atak ransomware w typowej formie powoduje zaszyfrowanie danych, do których masz dostęp. Jeżeli będą one znajdowały się na taśmie lub odłączonym dysku USB, wówczas nie zostaną uszkodzone;

- używaj różnych haseł do różnych serwisów/usług;

- zmieniaj hasło i używaj haseł skomplikowanych (małe, duże litery, znaki specjalne) lub/i długich (12 znaków i więcej), używaj programów do zapamiętywania trudnych haseł;

- stosuj metody wielokrotnego uwierzytelniania (2FA, MFA);

- nie podawaj swoich danych osobowych, kiedy to nie jest konieczne;

- uważaj na socjotechniki – próby wyłudzenia od Ciebie poufnych informacji, np. w mediach społecznościowych, czy rozmowach telefonicznych;

- zwróć uwagę na skrócone linki (np. bit.ly), mogą prowadzić do niebezpiecznej zawartości.

Dodatkowe zalecenia dla użytkowników smartfonów:

- instaluj tylko sprawdzone i pewne aplikacje. Obecnie nawet sklepy firmowe, takie jak Google Play czy Apple Store nie są do końca pewnym źródłem. Przed zainstalowaniem możesz sprawdzić stronę producenta oprogramowania. Nigdy nie instaluj aplikacji spoza oficjalnych kanałów (sklepów);

- nie klikaj w reklamy ani nieznane linki;

- uważaj na aplikacje łączące się z mediami społecznościowymi – mogą wykradać Twoje dane;

- instaluj program antywirusowy;

- stosuj blokadę telefonu, np. pin, odcisk palca.

Co zrobić, gdy przydarzy się blokada komputera i żądanie okupu?

- wyłącz komputer jak najszybciej, możesz użyć do tego celu długiego przytrzymania przycisku zasilania;

- odłącz komputer od prądu, sieci Ethernet, dysków zewnętrznych, kart pamięci itp.;

- zgłoś natychmiast problem do przełożonego i działu IT;

- jeżeli masz podejrzenie, że firma dostaje maile, które mogą prowadzić do ataku – zgłoś do działu IT i przełożonego;

- nie płać okupu.

Co zrobić, gdy przydarzy się blokada smartfonu i żądanie okupu?

- wyłącz telefon;

- wyjmij kartę pamięci, jeżeli jest taka zainstalowana;

- poinformuj dział IT i przełożonego;

- nie płać okupu.

Ataki ransomware znane są od kilku lat. W ostatnim czasie nie było słychać o wielkich stratach firm, spowodowanych przez zaszyfrowane pliki, nie oznacza to, że można zapomnieć o niebezpieczeństwie z tym związanym. Biorąc pod uwagę opinię ekspertów, ataki będą się nasilały, lecz mogą pojawiać się w innych miejscach, np. na telefonach komórkowych. Tam, gdzie zabezpieczenia nie są jeszcze tak zaawansowane.

Najsłabszym ogniwem w procesie ochrony przed hakerami jest człowiek. Edukacja pracowników w zakresie cyberbezpieczeństwa ograniczy podatność firmy na zagrożenia czyhające w cyfrowym świecie.

Zachęcamy do zapoznania się z zakładką w naszej ofercie – SZKOLENIE Z CYBERBEZPIECZEŃSTWA. Nasze szkolenia dedykowane do wszystkich firm, które chcą zwiększyć czujność swoich pracowników. Liczba cyberataków cały czas rośnie, nie pozwól by stanowiły one zagrożenie dla Twojej organizacji.

Maciej Ochal

Administrator i Trener Microsoft w Support Online