Jakie hasło jest trudne do złamania i czy to ma jakieś znaczenie?

To pytanie pojawiło się w mojej głowie zaraz po znalezieniu równie przekornego tytułu wpisu na blogu Microsoft Security Alexa Weinerta Your Pa$$word doesn’t matter. Rzeczywiście, przytoczone świadectwa mogą wstrząsnąć niejedną osobą. W następnym artykule All your creds are belong to us! Alex dolał jeszcze oliwy do ognia, pokazując metody ataków na bardziej zaawansowane zabezpieczenia (MFA).

Tym przekornym wstępem rozpocznę temat haseł, który już nie raz był poruszany ,np. na naszym blogu.

Według raportów dotyczących trendów w cyberbezpieczeństwie firm Crowdstrike, Verizon i IBM, w roku 2021 przedsiębiorstwa doświadczyły wzmożonych (w porównaniu do roku 2020) ataków typu ransomware (szyfrowania danych, żądania okupu). Mimo upływu lat, cały czas powtarzają się te same schematy działań. Ataki wykonane z pomocą użytkowników stanowią większość (w roku 2021 stanowiły aż 82%). Pozyskane dane logowania natomiast były odpowiedzialne za około 45% udanych włamań.

Tworzenie silnych haseł – jak chronić użytkowników Internetu?

Nawet najbardziej restrykcyjna polityka haseł nie uchroni loginu i hasła użytkownika przed wyciekiem z zewnętrznej bazy danych, np. serwisu internetowego. Pomimo poświęcania przez firmy dużych środków na ochronę infrastruktury, hakerzy znajdują sposoby na dostanie się do danych logowania, wykorzystując typowe zachowania użytkowników. Mogą też użyć hasła pozyskanego z włamania lub kupionego na czarnym rynku.

Jednym z większych wycieków danych w roku 2021 było przełamanie zabezpieczeń w firmie T-Mobile, w wyniku którego pozyskano dane o 40 milionach użytkowników. Młody haker, który był odpowiedzialny za ten atak, udzielił nawet wywiadu i pochwalił się w jaki sposób go dokonał. Nie wyjawił jednak co się stało z wykradzionymi informacjami. Czy dane zostały gdzieś sprzedane?

Jak zadbać o bezpieczeństwo haseł?

Możesz szybko stracić hasła, gdy:

- Haker podejrzy je, gdy będziesz wpisywać – w szczególności w miejscu publicznym,

- Cyberprzestępca zastosuje podsłuch w sieci – wszystko co będziesz wpisywać zostanie przechwycone,

- Twój komputer jest zawirusowany – zainstalowany został program, który czyta dane z klawiatury i wysyła hakerowi,

- Hasło jest zbyt proste – niektóre hasła łatwo zgadnąć,

- Hasło zostało udostępnione – przekazałeś komuś swoje dane logowania dobrowolnie,

- Hasło zapisane w niezabezpieczonym pliku – haker pozyskuje je przypadkowo, przy innym włamaniu/podsłuchu.

Jak działają hakerzy – kilka metod ataku z wykorzystaniem pozyskanego hasła użytkownika:

- Użycie siły (Brute force) – próba odszyfrowania kombinacji hasła, poprzez wypróbowanie wszystkich znaków kodu ASCII, do momentu, aż klucz pasujący do szyfru zostanie znaleziony, czyli otrzymana zostanie informacja w postaci jawnej, odszyfrowanej.

- Rozpylanie hasła (Password spray) – haker wykorzystuje dostępną bazę wykradzionych i najczęściej używanych haseł i próbuje użyć tego samego hasła na wielu kontach (z różnymi nazwami użytkownika) jednocześnie.

- Upychanie poświadczeń (Credential stuffing) – podobnie jak w ataku password spray, wykorzystywana jest skradziona baza danych, jednak tym razem kompletu: loginu i hasła. Dane logowania są następnie testowane w wielu dostępnych aplikacjach jednocześnie, by pozyskać możliwie jak najwięcej informacji o użytkowniku..

- Phishing – wiadomość mailowa zawierająca link prowadzący do fałszywej strony lub załącznik. Kliknięcie w link lub pobranie załącznika ma na celu zainfekowanie komputera lub kradzież poświadczeń użytkownika i jest zwykle początkiem większego ataku, np. przygotowaniem do szyfrowania danych i żądania okupu (ransomware).

Jak często zmieniać hasło i jak chronić się przed hakerami?

Dotychczasowa polityka bezpieczeństwa, która ciągle jest stosowana przez wiele serwisów, wymaga okresowej zmiany hasła oraz jego odpowiedniej złożoności, to jest stosowania małych, dużych liter, cyfr i znaków specjalnych. Wynika to z wyliczeń czysto matematycznych, opierających się na założeniach kryptografii, gdzie użycie większego zestawu znaków i częste jego zmiany, utrudniają proces łamania szyfru. Mimo, że hasło jest wtedy bardzo skomplikowane, utrudnia to jego zapamiętanie.

Dużo osób używa więc tego samego ciągu znaków w wielu miejscach lub udostępnia je innym. W skrajnej formie przybiera to formę karteczek z hasłem przyklejonych do monitora.

Dodatkowo, przy konieczności okresowej zmiany, tylko część hasła jest korygowana, najczęściej ostatnie znaki. Można więc znaleźć szablonowość, która ułatwia działanie hakerom.

Wyniki badań bazy danych 800 milionów rekordów pokazują, że najczęściej użytkownicy wybierają hasło oparte na tym co jest im bliskie, np. zainteresowaniach: muzycznych, sportowych, czy kulturalnych. Jako przykład można podać wyraz „Summer” (lato), który stanowił 42% części haseł z sezonami roku, czy „May” (maj) – 52% haseł z miesiącem.

Z tych samych badań wiemy, że:

- 93% haseł użytych w atakach typu brute force miało osiem lub więcej znaków,

- W tym 41% haseł miało 12 znaków lub więcej,

- 48% organizacji nie stosuje potwierdzenia tożsamości dzwoniącego do działy pomocy technicznej,

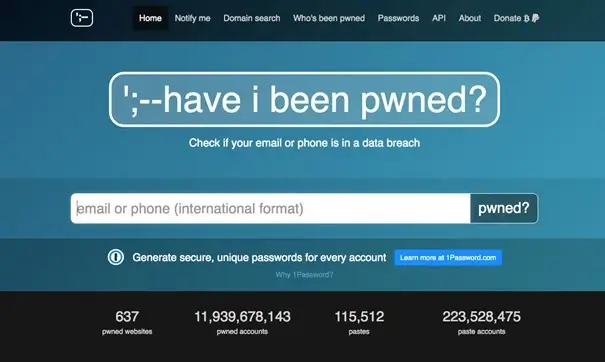

Jako ciekawostkę i pomocne narzędzie, można zapoznać się z bazą 100 tysięcy popularnych haseł z serwisu haveibeenpwned.

Jakie hasła są uznawane obecnie za bezpieczne? Rekomendacje Microsoft

Aktualne zalecenia dotyczące haseł od firmy Microsoft:

- Minimum 14 znaków długości,

- Brak konieczności komplikacji hasła, tj. wymuszania użycia różnych zestawów znaków – małych, dużych liter, cyfr i znaków specjalnych,

- Brak konieczności okresowej zmiany hasła dla kont użytkownika (nie dotyczy kont usług – gdzie można użyć specjalnego typu konta usługi (managed account),

- Użycie blokady najczęściej używanych haseł (listy haseł zakazanych),

- Nie używanie tego samego hasła w innych usługach, w szczególności hasła używanego w pracy do innych celów,

- Wymuszenie wieloskładnikowego uwierzytelniania (MFA),

- Jeżeli to możliwe (wymagany zakup licencji premium AzureAD), to użycie dodatkowych zabezpieczeń, np. poprzez zastosowanie polis warunkowych.

Ile znaków powinno mieć dobre hasło?

Microsoft zaleca użycie minimalnie 14 znaków.

Również krajowa Komisja Nadzoru Finansowego (KNF) wskazuje, że: „im wyższa częstotliwość zmian haseł, tym większe zagrożenie dla użytkownika, bowiem ułatwia to atakującemu odtworzenie wzorca. Ponadto w im większym stopniu hasło ma charakter losowy, tym mniej jest mnemoniczne, a więc tym trudniejsze do zapamiętania przez użytkownika. Kluczowym elementem staje się zatem długość hasła”.

Trzeba dodać, że zalecenia Microsoft dotyczą haseł z ustawionym, wymuszonym MFA i korzystają z badań behawioralnych – sposobie korzystania z danych logowania przez użytkownika. Zapisy zawarte w zaleceniach technicznych norm mogą się różnić od podanych wyżej. Dlatego przy tworzeniu polityki haseł należy konsultować się z wymaganiami, których musimy przestrzegać.

Dobrym przykładem są opisane w normie PCI 4.0 (przy obsłudze kart kredytowych) wymogi, których można użyć jako podstawy do dalszych rozważań.

Bezpieczne hasła w sieci – zalecenia normy PCI 4.0:

– minimalna długość hasła użytkownika to 12 znaków,

– hasło musi składać się z liter i cyfr,

– jeżeli jest używany tylko jeden czynnik weryfikacji, czyli samo hasło, należy je zmieniać co 90 dni lub stosować dodatkowe środki automatycznej analizy bezpieczeństwa, np. z wykorzystaniem uczenia maszynowego i typowych zachować użytkownika, lokalizacji, zaufanych urządzeń,

– nie używać haseł domyślnych systemów (np. admin, password),

– hasła nie mogą być dostępne do odczytania czystym tekstem (muszą być szyfrowane),

– nie udostępniać hasła innemu użytkownikowi,

– używać wieloskładnikowego uwierzytelnienia dla dostępu do wrażliwych danych (tu: danych osobowych),

– hasło po jego zmianie nie może być takie samo jak cztery uprzednio stosowane,

– hasło nie może być takie samo, jak użyte wcześniej w ciągu 12 miesięcy,

– hasła ustawione dla kont dostawców nie mogą być ustawione jako niewygasające,

– hasła systemowe i aplikacji nie mogę być ustawione jako niewygasające, powinny być zmieniane raz do roku i mieć co najmniej 15 znaków długości,

– użycie dwóch jednoskładnikowych czynników uwierzytelnienia (np. dwóch haseł) nie jest traktowane jako uwierzytelnienie wieloskładnikowe.

Uzupełnieniem do procesu tworzenia hasła są zalecenia brytyjskiego National Security Center, które tak jak według Microsoft, nie powinno być skomplikowane. NSC zaleca użycie trzech przypadkowych słów, które dadzą długie hasło, łatwe do zapamiętania,np. „trawasufitpianino”.

Czy warto korzystać z menedżera haseł?

Skoro nie możemy skomplikowanego hasła zapamiętać, z pomocą przychodzą programy, które zrobią to za nas. Mogą być to funkcje wbudowane w przeglądarkę lub aplikacje zewnętrzne, np. 1password, Lastpass, Keypass, Passwordsafe. Jest rozwiązanie korzystne i zalecane.

Jeżeli chodzi o bezpieczeństwo takich programów, to trzeba pamiętać, że całą bazę danych zabezpieczamy swoim jednym hasłem – do komputera lub do aplikacji. Gdy haker pozyska to jedno hasło uzyska tym samym dostęp do wszystkich innych, które zostały zapisane.. Baza danych programu czy przeglądarka są również narażone na ataki od strony lub bezpieczeństwa systemu operacyjnego i aplikacji. W większości takich programów, po odblokowaniu bazy hasłem głównym (master), do danych aplikacji można dostać się z poziomu pamięci, a nie bazy danych.

Alex Weinert, w swoim artykule wykazał, że w zasadzie żadne hasło nie jest w pełni bezpieczne, jeżeli nie jest dodatkowo zabezpieczone. Użycie wieloskładnikowego uwierzytelnienia daje 99,9% pewności, że konto nie zostanie przejęte.

Trzema czynnikami uwierzytelnienia są:

- Coś co znasz, np. hasło

- Coś co masz, np. lista haseł z banku, klucz kryptograficzny

- Coś, czym jesteś, np. linie papilarne, obraz twarzy

Korzystając z kategorii uwierzytelniania NISC (National Institute of Standards and Technology), w zależności od wagi chronionych informacji, możemy użyć trzech poziomów zabezpieczeń:

Poziom 1. Z użyciem jednego, dowolnego czynnika uwierzytelnienia (hasła, certyfikatu, tokenu, itd.). Powtórne uwierzytelnienie powinno nastąpić raz na 30 dni, a nieaktywna sesja wylogowana. Daje umiarkowaną pewność, że osoba, która używa uwierzytelnienia jest tą, za którą się podaje.

W tej chwili ten poziom zabezpieczeń jest już niewystarczający, aby zapewnić skuteczną ochronę.

Poziom 2. Z użyciem jednego, wieloskładnikowego uwierzytelniania lub kombinacji dwóch jednoskładnikowych (hasło i potwierdzenie w aplikacji, hasło i kod dostępu, sama aplikacja generująca kod dostępu po sczytaniu linii papilarnych). Uwierzytelnianie powinno być powtarzane co najmniej raz na 12 godzin, bez względu na aktywność użytkownika. Po 30 minutach nieaktywności sesja powinna być zakończona (wylogowana).

To poziom dobry dla większości zastosowań, poza ochroną danych szczególnie wrażliwych.

Poziom 3. Z użyciem dwóch różnych czynników uwierzytelnienia, za pomocą bezpiecznego protokołu. Ten poziom wymaga użycia sprzętowej weryfikacji oraz takiej, która zapewni odporność na podrobienie tożsamości osoby, która się autoryzuje. Przy czym jedno urządzenie może spełnić oba wymogi. Uwierzytelnianie powinno być powtarzane co najmniej raz na 12 godzin, bez względu na aktywność użytkownika i wymagać użycia obu czynników weryfikacji. Po 15 minutach nieaktywności sesja powinna być zakończona (wylogowana).

Ten poziom jest przeznaczony do szczególnie wrażliwych kont, np. administratorów systemów.

Wieloskładnikowe, sprzętowe urządzenie uwierzytelniające, to np. klucz USB, na którym znajduje się nasz certyfikat. Dostęp do klucza jest możliwy po wpisaniu PINu lub/i dotknięciu go (wymagana obecność osoby przy weryfikacji). Dodatkowo, klucz jest zwykle najpierw dodawany jako zaufany od strony aplikacji, którą zabezpiecza.

Te trzy poziomy to tylko przykład, w jaki sposób można rozgraniczyć konieczność użycia dodatkowych zabezpieczeń w zależności od tego, z jak bardzo wrażliwymi danymi mamy do czynienia. Dzięki temu można dobrać odpowiednie środki bezpieczeństwa tak, aby były adekwatne do sytuacji.

A co zamiast hasła?

Z racji przedstawionych problemów z użyciem haseł, związek firm Google, Apple i Microsoft postanowił przyspieszyć wprowadzanie systemu logowania bez hasła – FIDO. Już teraz można z niego korzystać w usługach Google, Microsoft oraz iOS 16 i macOS Ventura firmy Apple.

Użytkownik posiadając zaufane urządzenie z wygenerowanym przez aplikację kluczem, jest w stanie korzystać z niej na różnych systemach.

Jak widać korzystanie z hasła staje się coraz bardziej problematyczne. Hakerzy pozyskują je z wycieków i próbują użyć ich przy logowaniu do używanych przez nas serwisów.

Jaka jest obecnie najważniejsza rekomendacja przy tworzeniu haseł?

– włącz uwierzytelnianie wieloskładnikowe,

– rozważ możliwość logowania nowymi systemami bez hasła, po uprzednim ich przetestowaniu,

– stosuj długie hasła (minimum 14 znaków),

– nie wymuszaj zmiany haseł dla użytkowników,

– rozważ dodatkowe zabezpieczenie kont administratorów (np. klucz USB),

– używaj automatycznej zmiany hasła kont serwisowych,

– jeżeli tylko to możliwe stosuj dodatkowe zabezpieczenia, np. polisy dostępu warunkowego.

Maciej Ochal

Administrator i Trener Microsoft w Support Online