W dzisiejszych czasach cyfrowy świat coraz bardziej narażony jest na zagrożenia związane cyberbezpieczeństwem. Na przestrzeni ostatnich lat znacznie wzrosła liczba cyberataków, także tych skutecznych.

Jest wiele różnych metod na zabezpieczenie się w sieci. Jednym z podstawowych, wręcz elementarnych sposobów jest silne hasło. Zastanawialiście się kiedyś czy Wasze hasło jest wystarczająco bezpieczne? Czy aby na pewno ktoś niepożądany go nie poznał?

Jakie hasła nie są bezpieczne?

Długie hasło nie zawsze oznacza, że jest ono bezpieczne. Na przykład „hAix1111111111111111” w teorii ma 20 znaków, w praktyce jednak jest ono niemalże równie słabe co pięcioznakowe hasło „hAix1”. Powinno się unikać wielu powtórzeń tego samego znaku.

„Styczen2022!” także nie będzie dobrym rozwiązaniem. Hasła związane z datą są niezwykle popularne, powinno się unikać stosowania roku oraz nazwy miesiąca (to samo tyczy się nazw miast, krajów itd.).

W sieci możesz natknąć się na listy najczęściej używanych haseł. Jeżeli Twoje hasło znajduje się na takiej liście, konieczna będzie jego niezwłoczna zmiana.

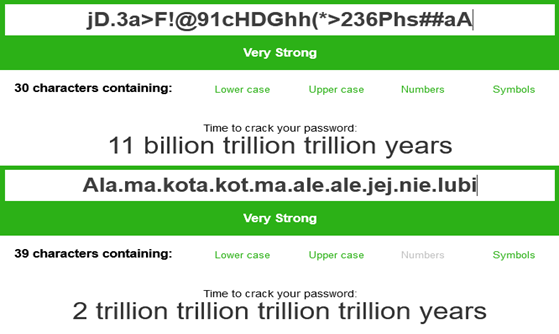

Długie, losowe hasła typu „jD.3a>F!@91cHDGhh(*>236Phs##aA” są bezpieczniejsze. Jednak jak zapamiętać takie hasło? Czy zapisanie go na kartce lub w pliku tekstowym nie będzie stanowiło zagrożenia? Jakby tego było mało, po kilku miesiącach, gdy już uda Ci się je zapamiętać, system poprosi Cię zmianę…

Jakie jest bezpieczne i łatwe hasło do zapamiętania?

Amerykański Narodowy Instytut Standaryzacji i Technologii (National Institute of Standards and Technology) wydał wytyczne, według których nie zaleca się cyklicznej zmiany hasła.

Zdaniem NIST hasło powinno zostać zmienione, gdy będziesz mieć podejrzenie jego ujawnienia.

Zaleca się także umożliwienie tworzenia haseł bez ograniczenia liczby znaków.

Dobrą praktyką jest używanie długich zdań. „Ala.ma.kota.kot.ma.ale.ale.jej.nie.lubi” będzie prostym do zapamiętania, skutecznym hasłem. Dla przykładu porównajmy je z wcześniej wygenerowanym, losowym hasłem „jD.3a>F!@91cHDGhh(*>236Phs##aA”. Za pomocą narzędzia www.passwordmonster.com sprawdzisz, jak długo może trwać złamanie hasła.

Wniosek? Złamanie długiego, łatwego do zapamiętania hasła trwa znacznie dłużej niż krótszego, wygenerowanego losowo.

MFA – Uwierzytelnianie wieloskładnikowe

Hasło to nie jedyna linia obrony. Obecnie spora część stron internetowych oferuje możliwość konfiguracji uwierzytelniania wieloskładnikowego. Oprócz hasła możemy ustawić dodatkową metodę uwierzytelnienia.

Do takich metod między innymi należą:

- Pytanie bezpieczeństwa – dodatkowe pytanie, związane z właścicielem konta. Są to pytania typu o miejsce urodzenia czy Twój ulubiony kolor. Jest to najmniej bezpieczna z podanych metod. Często takich pytań jest tylko kilka, przez co szansa na trafienie odpowiedzi przez włamywacza jest wysoka.

- Uwierzytelnienie za pomocą numeru telefonu – kod wysyłany za pomocą SMS lub połączenie telefoniczne, które użytkownik otrzymuje na swój numer telefonu. Takie rozwiązanie jest lepsze niż pytanie bezpieczeństwa, lecz wciąż jest podatne na próby phishingu.

- Dodatkowa aplikacja – kod wyświetlany w aplikacji na innym urządzeniu (np. smartfon, tablet) lub powiadomienie w aplikacji, wymagające potwierdzenia próby logowania przez użytkownika. Rozwiązanie to lepiej chroni przed phishingiem niż pytanie bezpieczeństwa czy uwierzytelnianie z pomocą numeru telefonu.

- Biometria – skan linii papilarnych, rozpoznawanie twarzy lub głosu. Ta metoda wymaga posiadania dodatkowych urządzeń takich jak czytnik linii papilarnych czy kamera (większość obecnych komputerów czy smartfonów ma je wbudowane). Ten sposób uwierzytelniania może być stosowany równolegle do innych metod. Przykładowo aby zalogować się na konto Google na iPhone, musisz podać hasło i potwierdzić logowanie w aplikacji uwierzytelniającej tylko raz. Od tej pory nie będziesz proszony o powtarzanie procedury za każdym razem kiedy chcesz sprawdzić pocztę. Zamiast tego telefon będzie odblokowywany za pomocą odcisku palca lub skanu Twojej twarzy.

- Klucze sprzętowe – dodatkowe urządzenia uwierzytelniające (najczęściej podłączane do portu USB), które są obecnie najlepszym zabezpieczeniem przed phishingiem. Do logowania wymagany jest fizyczny kontakt użytkownika z kluczem (trzeba dotknąć klucz w przeznaczonym do tego miejscu).

Jeżeli masz możliwość użycia MFA, nie wahaj się! Znacznie zwiększy to bezpieczeństwo Twoich kont. Nawet jeżeli ktoś pozna Twoje hasło, nie użyje go bez drugiej metody uwierzytelnienia.

Menedżer haseł

Należy pamiętać, że dobrą praktyką jest tworzenie unikalnego hasła dla każdego używanego przez Ciebie konta.

Przeciętny użytkownik może posiadać kilkanaście lub kilkadziesiąt kont w różnych serwisach. Jak zatem zapamiętać kilkadziesiąt różnych haseł? Z pomocą przychodzi oprogramowanie służące do bezpiecznego przechowywania haseł – menedżer haseł. Zamiast pamiętania wszystkich swoich haseł, wystarczy zapamiętać jedno hasło do menedżera. Na rynku dostępna jest obecnie duża ilość tego typu oprogramowania. Większość dostawców oprogramowania wymaga zakupu lub subskrypcji, lecz oferują także darmowe plany (są one jednak bardzo ograniczone).

Z reguły większość menedżerów haseł posiada takie funkcje jak:

- Bezpieczne przechowywanie w chmurze zaszyfrowanych haseł

- Generowanie bezpiecznych haseł

- Sprawdzanie wycieków haseł

W zależności, jakie oprogramowanie zastosujesz, możesz spodziewać się także takich funkcji jak:

- Ochrona przed phishingiem

- Ułatwienie uwierzytelniania wieloskładnikowego

- Możliwość przechowywania innych wrażliwych danych (karta kredytowa, dane osobowe itd.)

Warto przyjrzeć się oprogramowaniu: 1Password, Dashlane oraz LastPass. Programy te posiadają wiele funkcji, które mogą okazać się niezwykle przydatne.

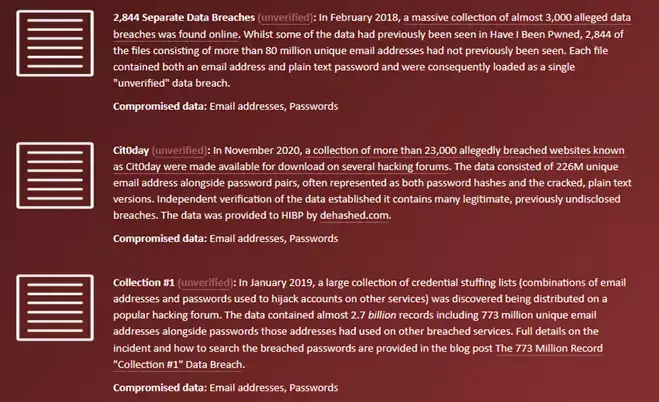

Skąd mam wiedzieć, czy moje hasło zostało ujawnione?

W Internecie znajdziesz wiele rozwiązań, które pomogą Ci sprawdzić, czy Twoje hasło wciąż jest bezpieczne. Jednym z takich narzędzi jest strona haveibeenpwned.com. Pozwala ona na sprawdzenie, czy hasło powiązane z adresem mailowym mogło zostać ujawnione. Wystarczy wpisać adres e-mail lub numer telefonu, a następnie wygenerować raport. Oprócz samej informacji czy wyciekło nasze hasło, otrzymujemy także inne dane takie jak: data wycieku, imię i nazwisko, adres zamieszkania, numer telefonu.

Podsumowując, aby hasło było bezpieczniejsze, należy stosować się do następujących punktów:

- Używaj długich, łatwych do zapamiętania haseł

- Unikaj popularnych haseł i fraz

- Używaj uwierzytelniania wieloskładnikowego

- Sprawdzaj cyklicznie czy hasło nie zostało ujawnione

- Używaj unikalnych haseł do różnych kont

- Korzystaj z menedżera haseł

Support Online jako firma informatyczna od ponad 20 lat oferuje profesjonalną obsługę informatyczną dla firm. W trosce o bezpieczeństwo klientów wdrożyliśmy standardy ISO/IEC 27001. Nasze długoletnie doświadczenie pozwoliło na wypracowanie metod i rozwiązań, aby jak najlepiej spełniać oczekiwania klientów. Charakteryzuje nas indywidualne podejście, dzięki czemu oferowane przez nas rozwiązania pozwolą na rozwój Twojej firmy.

Stwórz zewnętrzny dział IT razem z nami! Zadbamy o bezpieczeństwo danych, wsparcie dla użytkowników i doradzimy co zrobić aby Twoja firma funkcjonowała lepiej.

Masz pytania? Zadzwoń lub napisz do nas.

Bartłomiej Róg

Administrator IT w Support Online